Nieco ponad tydzień temu w social mediach Informatyka Zakładowego, Niebezpiecznika i Zaufanej Trzeciej Strony mogliście zobaczyć następujący hasz SHA1:

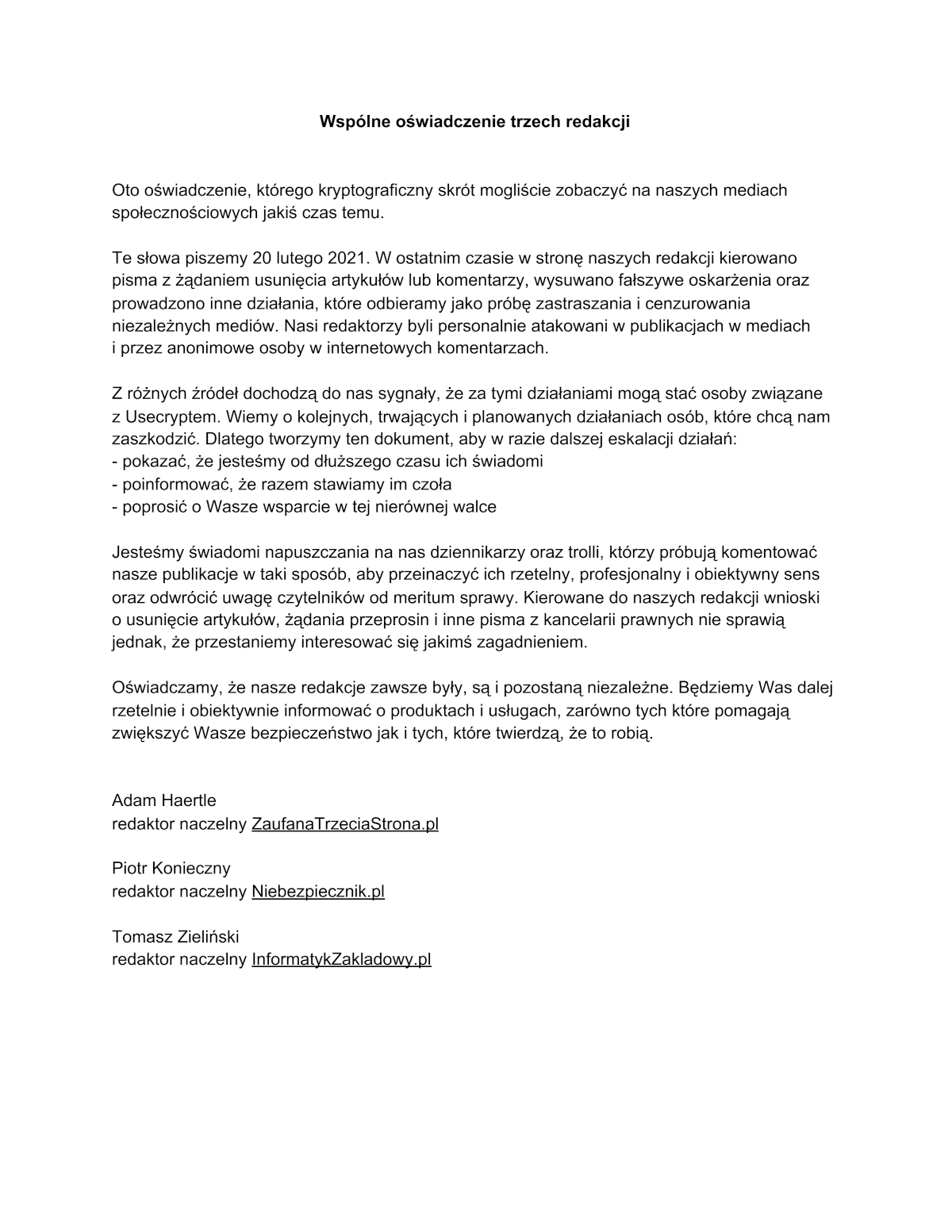

Był to kryptograficzny skrót dokumentu, którego zawartość ujawniamy wspólnie teraz:

Dziś światło dzienne ujrzała publikacja Pulsu Biznesu opisująca wydarzenia, jakie stały się udziałem moim oraz kolegów z Niebezpiecznika i Zaufanej Trzeciej Strony po tym, jak 17 października 2020 opublikowałem artykuł „Bo do komunikatora trzeba dwojga”. Polecam wam wszystkim artykuł Pulsu Biznesu (subskrypcja próbna wydania cyfrowego jest tania). Siadając do lektury mocno trzymajcie się foteli.

Oświadczenie

Jako redaktor naczelny i jedyny członek redakcji czasopisma Informatyk Zakładowy oświadczam, że:

- przed publikacją artykułu „Bo do komunikatora trzeba dwojga” kilkukrotnie lecz bezskutecznie kontaktowałem się z wydawcą komunikatora Usecrypt Messenger by uzyskać dodatkowe informacje dotyczące kwestii opisywanych w tym artykule i umożliwić wydawcy ustosunkowanie się do formułowanych wątpliwości

- po publikacji tego artykułu byłem wzywany przez wydawcę komunikatora Usecrypt Messenger do usunięcia tekstu i publikacji przeprosin, żądania te odrzuciłem jako bezpodstawne

- po publikacji tego artykułu umożliwiłem wydawcy komunikatora Usecrypt Messenger skorzystanie z prawa do publikacji sprostowania na łamach czasopisma mimo przekroczenia ustawowych granic takiego sprostowania

- po publikacji tego artykułu doświadczyłem wielu przejawów oddziaływania na mnie celem usunięcia powyższego artykułu oraz zaprzestania wypowiadania się na temat komunikatora Usecrypt Messenger – w tym także poprzez bezpodstawne zarzucanie mi rzekomego popełnienia czynu zabronionego

- nigdy nikogo nie szantażowałem, nie groziłem publikacją nieprzychylnych artykułów ani nie proponowałem odstąpienia od publikacji jakiegokolwiek tekstu w zamian za korzyści majątkowe – odbieram takie zarzuty jako groźby, zastraszanie, pomawianie, znieważanie i naruszanie moich dóbr osobistych, a także jako przejawy cenzurowania niezależnych mediów oraz nieuprawnione ograniczanie wolności słowa

- choć dotarły do mnie informacje o skierowaniu zawiadomienia o rzekomych przestępstwach, nigdy nie zostałem poinformowany przez jakikolwiek organ o prowadzonym postępowaniu, ani nie brałem udziału w jakichkolwiek czynnościach prokuratury, natomiast fałszywe zawiadomienie o przestępstwie odbieram jako kolejny przejaw nieuprawnionych nacisków na mnie i zastraszania mnie, jak również jako przejaw wykorzystywania organów ścigania do oddziaływania na niezależne media

Informatyk Zakładowy istnieje dopiero rok, jednak już teraz cieszy się dobrą opinią czytelników zainteresowanych tematyką bezpieczeństwa IT. W każdym publikowanym tekście przekazuję wiedzę rzetelną, obiektywną i zgodną z faktami. Utrzymanie wypracowanej marki i zaufania czytelników jest dla mnie najważniejsze.

Tomasz Zieliński

redaktor naczelny czasopisma Informatyk Zakładowy

O autorze: zawodowy programista od 2003 roku, pasjonat bezpieczeństwa informatycznego. Rozwijał systemy finansowe dla NBP, tworzył i weryfikował zabezpieczenia bankowych aplikacji mobilnych, brał udział w pracach nad grą Angry Birds i wyszukiwarką internetową Microsoft Bing.

31 odpowiedzi na “Oświadczenie redaktora naczelnego po artykule w Pulsie Biznesu”

Trzymaj się Tomek, nie daj się! Jak potrzebna będzie kasa na armię prawników to rób zrzutkę, masz mój miecz w razie czego!

Cóż panowie chyba mają mały problemik. Ich wiekopomne ,,dzieło” ma wyjątkowo niskie notowania w całym tym sklepie Play czy jak się to zowie. 1.1/5 oznacza jedno. Brak pieniędzy. Nie będzie pieniędzy, nie będzie prawników i bezsensownego fikania do poważnych Ludzi, jakimś tam pozwami. Od straszenia to duchy są jak to moja Babcia powiadała. Będzie potrzebna mamona co by opłacić Panu gadającą głowę, w sensie adwokata, się dołożę.

Mając słaby produkt chcieli go wciskać na zasadzie patrz ten z TV ma muszę mieć i ja. Może i w ten sposób kogoś złapali, ale cygan przez wieś przejdzie raz..

Pozdrawiam

P.S.

Jedyny pozytyw, to taki, że Pana blog robi się popularny, nie tylko w środowisku bezpieczniaków. Wiedza jest, technikalia nie zabijają na dzień dobry, więc niesie Pan kaganiec oświaty. Tylko ostrożnie z tą oliwą co by się nie wylała…

Tomek, możesz liczyć na swoich czytelników i środowisko bezpieczników. Jesteśmy z Tobą (i pozostałymi redakcjami).

Portal istnieje ~rok, ale jest zasilany potężnym doświadczeniem, co czytelnicy zauważyli dosyć szybko. Więc nie ma tu miejsca na skromność.

Cała ta historia brzmi tak abstrakcyknie, że ciężko w to uwieżyć. Normalnie kabaret.

Panowie, Wy nie jesteście pierwsi którzy się zmagają z Tymi ludźmi. Udostępnijcie jakiegoś maila dedykowanego. Wiele osób, w tym i ja, chętnie Wam dostarczą informacje na ich temat. Musicie poznać ich schematy działania, ludzi w mediach którzy ich wspierają, w prokuraturze, służbach. Wszystko to czego nie da się opublikować jeszcze publicznie. Wyrazy wsparcia.

Może być redakcyjny ale może być też informatyk.zakladowy@protonmail.com

Panowie, Wy nie jesteście pierwsi którzy się zmagają z Tymi ludźmi. Udostępnijcie jakiegoś maila dedykowanego. Wiele osób, w tym i ja, chętnie Wam dostarczą informacje na ich temat. Musicie poznać ich schematy działania, ludzi w mediach którzy ich wspierają, w prokuraturze, służbach. Wszystko to czego nie da się opublikować jeszcze publicznie. Wyrazy wsparcia.

Niezła komedyja, skończy się jak Authalia dekadę temu 😉

Jest moc na portalu, i to się potwierdziło. Kontent wysokiej jakości zawsze się obroni. Brawo.

Nie ma tego złego… Dzięki wspólnemu oświadczeniu trzech redakcji dowiedziałem się o tym blogu:) Pozdro i powodzenia!

Ale czemu SHA1 w PDF który jest podatny na kolizje (shattered.io) ?

Czemu nie SHA2, albo lepiej 2-3 różne funkcje skrótu ?

W shattered.io konstruowano kolizję. Istnieje jakikolwiek preimage attack na SHA-1?

Ale o konstruowaniu kolizji właśnie jest mowa. Podaliście hash PDFa, ale shattered.io pokazuje, że dla tego hasha można wygenerować PDF o dowolnej treści. Nie żeby tego nie dało się wykryć, albo komuś się w ogóle chciało w to bawić, aczkolwiek wybór funkcji skrótu co najmniej wątpliwy jak na tematykę serwisów. 😀

shattered.io pokazuje, w jaki sposób tworzono dwa PDF-y o identycznym haszu SHA-1. Nie ma znanego ataku, który pozwoli wytworzyć plik z ustalonym uprzednio haszem SHA-1 (np. takim, jaki podaliśmy).

To troche dziwne tłumaczenie, bo od znalezienia kolizji dla 2 generowanych przez siebie plików w/s dostosowanie pliku do już istniejącego to prosta droga. Zresztą z tego względu wycofano się z certyfikatów podpisywanych SHA1, a to wymaga dostosowania skrótu do już istniejącego. Dodatkowo użycie SHA1 na stronie która zajmuję się bezpieczeństwem jest dziwne.

Nie ma także znanego praktycznego ataku na strony www przy użyciu Sweet32, a jednak wszystkie przeglądarki wycofały się z potencjalnie narażonych szyfrów.

a czy w świetle dostępnych informacji można wykluczyć istnienie ataku nieznanego? Coś mi mówi, że zanim atak jest znany ma jakiś cykl życia podczas, którego jest nieznany…

Zakładam, że celem publikacji skrótu było udowodnienie, że oświadczenie napisaliście wcześniej niż opublikowaliście. Można by było przygotować dwa różne oświadczenia z tym samym skrótem i później opublikować to wygodniejsze.

Oczywiście to jest szukanie dziury w całym :). Patrząc na treść i kontekst, nie widzę powodu do takich manipulacji.

Po drodze jest jeszcze sto tysięcy dolców na wynajęcie wymaganej liczby maszyn w AWS. I z drugie tyle na zapłacenie ludziom, którzy faktycznie umieją takie rzeczy.

Jakbym miał tyle pieniędzy, to bym ich na to nie wydał.

Do tego typu zastosowania to i md5 by wystarczył. Uważasz że UseCrypt jest w stanie w jakikolwiek sposób wykorzystać słabość sha1?

Właśnie zauważyłem że spidersweb usunął niewygodny artykłuł 🙂 Na szczęście nadal trzymany się w kopii googla 🙂

Kasowanie „kontrowersyjnych” tekstów w Spidersweb to jakaś plaga 🙁 podobnie jak pisanie tekstów na podstawie informacji prasowych.

A kto czyta artykuły na tym portalu? Chyba się nie szanujecie 🙂

Ty akurat możesz powiedzieć, że położyłeś UC, nie dotykając nawet samej aplikacji.

A GPL-violating Signal clone heavily advertised in Poland (UseCrypt) – https://community.signalusers.org/t/a-gpl-violating-signal-clone-heavily-advertised-in-poland-usecrypt/28301

Cześć Tomek,

Trzymaj się.

Jestem przekonany o tym, że wszystko dobrze się ułoży.

Zamiast dopisać się do listy osób, która będzie partycypowała w kosztach wynajęcia „gadającej głowy”, chciałbym poinformować Cię, że kancelaria adwokacka mojej żony jest do Twojej dyspozycji (pro bono).

Pozdrawiam Cię serdecznie 🖐

[…] Oświadczenie Informatyka Zakładowego […]

No to przy okazji wyjaśniło się dlaczego zadawałem pytanie o współpracę ze służbami specjalnymi. Tylko po co się tak spinałeś zamiast odpowiedzieć.

A że tak przy okazji spyam, czy usecrypt nie jest przypadkiem kopią opensourcowego Signala ? Wygląda jakoś tak identycznie…

No właśnie jest i to stara kopia 😉

https://community.signalusers.org/t/a-gpl-violating-signal-clone-heavily-advertised-in-poland-usecrypt/28301

Nawet zagranica pisze o Tobie: https://therecord.media/polish-blogger-sued-after-revealing-security-issue-in-encrypted-messenger/

Info:

https://wiadomosci.wp.pl/zarzuty-dla-tworcy-usecryptu-pranie-pieniedzy-i-zorganizowana-grupa-przestepcza-6989575024712640a