Na telefonie komórkowym korzystasz z e-maila, bankowości elektronicznej, komunikatorów – jest on więc łakomym kąskiem dla złoczyńców. Zazwyczaj jednak zdalny atak na twój telefon wymaga… twojej współpracy z atakującym. Podpowiadam, czego nigdy nie robić na telefonie z Androidem – zwłaszcza, gdy ktoś będzie próbował cię do tego namówić.

Aplikacje na twoim Androidzie są od siebie odizolowane a ich dostęp do prywatnych zasobów użytkownika – regulowany przez mechanizm uprawnień. To ty decydujesz, jakie przywileje udostępnisz której apce. Jak to więc możliwe, by zainstalowana aplikacja w jakikolwiek sposób ci zagroziła?

Po pierwsze – nie instaluj aplikacji spoza sklepu Google Play

Aplikacje opublikowane w oficjalnym sklepie podlegają cyklicznym kontrolom. Gdy Google odkryje nowy rodzaj złośliwego kodu w jednej apce, sprawdza pod kątem jego występowania wszystkie pozostałe aplikacje ze sklepu. Jeśli problem jest znaczący, aplikacje takie mogą zostać zdalnie usunięte z twoich urządzeń. Google publikuje też wytyczne dla wydawców aplikacji, w których reguluje m.in. zasady publikacji reklam, wykorzystania cudzych znaków towarowych czy zakres dozwolonej funkcjonalności programów.

Wytyczne te ograniczają nieco producentów i wydawców aplikacji, jeden z paragrafów zabrania na przykład publikacji w sklepie Play aplikacji kopiących kryptowaluty. Z punktu widzenia nietechnicznych użytkowników ograniczenia takie są jednak pomocne, bo koparka kryptowalut przemycona w popularnej grze błyskawicznie wyczerpywałaby baterię telefonu.

Autorzy złośliwego oprogramowania wiedzą, że ich produkty szybko zostaną usunięte ze sklepu Google (o ile w ogóle uda się je tam opublikować), więc będą starali się namówić cię na instalację pliku APK – czyli paczki z programem – z pominięciem Google Play.

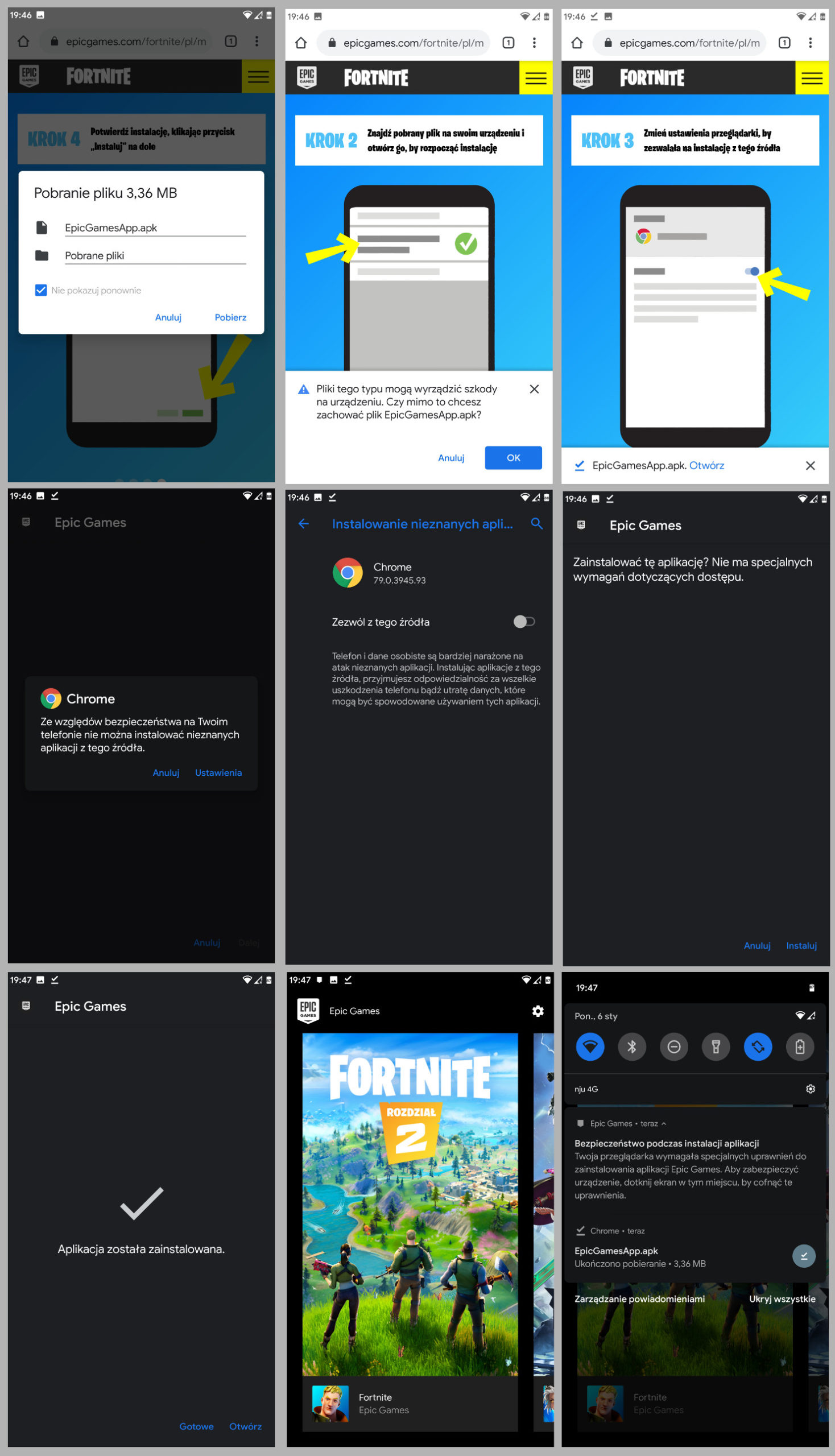

W urządzeniach z Androidem w wersji 8 lub nowszym proces taki wygląda tak:

Na serii ilustracji widzimy proces instalacji gry Fortnite a to – paradoksalnie – jedyny przypadek, w którym znany i szanowany wydawca publikuje swój produkt poza sklepem Play. Dlaczego? Jest to sposób na ominięcie 30-procentowej prowizji, którą Google pobiera od wszystkich zakupów przeprowadzanych w aplikacjach pobranych ze sklepu Play. Niestety, akcja ta uczy jednocześnie złych nawyków, bo skoro tak instaluje się Fortnite, to czemu nie inne gry i programy… Co gorsza, po instalacji Fortnite zabezpieczenia są już zniesione, bo zezwolenia na ryzykowną akcję udziela się na poziomie przeglądarki a nie pojedynczej witryny.

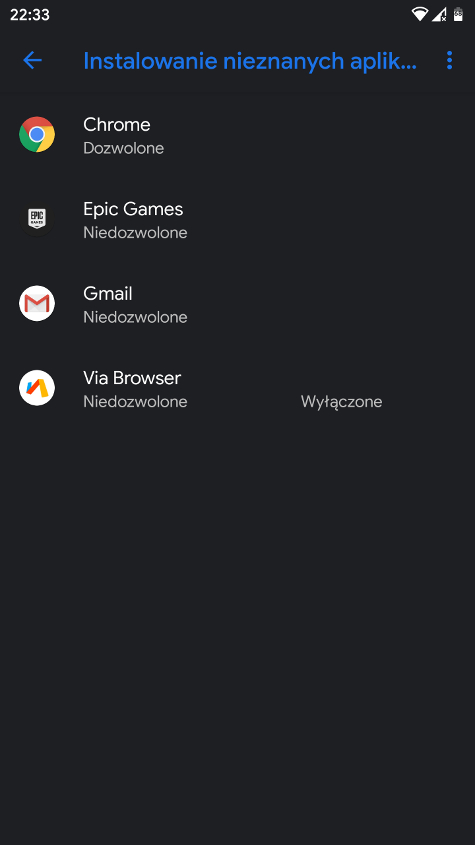

Jeśli chcesz sprawdzić, czy na Twoim telefonie zainstalowano cokolwiek opisaną metodą, wybierz opcję Ustawienia → Aplikacje i powiadomienia → Specjalny dostęp do aplikacji → Instalowanie nieznanych aplikacji. Jeśli widzisz tam pozycje oznaczone jako „Dozwolone”, to może to być śladem prowadzącym do aplikacji spoza Google Play.

Aby pozostać bezpiecznym, nie daj się na to namówić. Google Play nie jest gwarancją stuprocentowego bezpieczeństwa, ale źródła niezaufane są z definicji… niegodne zaufania. Od dawna już każda aplikacja ma domyślnie przydzielony dostęp do internetu. Nawet bez żadnych dziur ani usterek autor aplikacji działającej na twoim telefonie może wysłać na swój serwer wszystkie twoje zdjęcia a potem ocenić, czy da się je użyć np. do małego szantażu.

Na starszych Androidach (wersja 7 i wcześniejsze) instalacja poza oficjalnymi kanałami wymagała wejścia w ustawienia systemowe i aktywacji i aktywacji opcji „Nieznane źródła / Zezwalaj na instalowanie aplikacji ze źródeł innych niż Sklep Play„. Nigdy nie aktywuj tej opcji i uciekaj, gdy ktoś tego od ciebie wymaga. Szczególnie zaś nie daj się namówić na ściąganie gier z lewych źródeł (będą kusić darmoszką w przypadku tytułów płatnych i udogodnieniami takimi, jak nieskończone życia, w innych przypadkach).

Po drugie – nie akceptuj uprawnienia „zarządzanie urządzeniem” („menedżer profilów”)

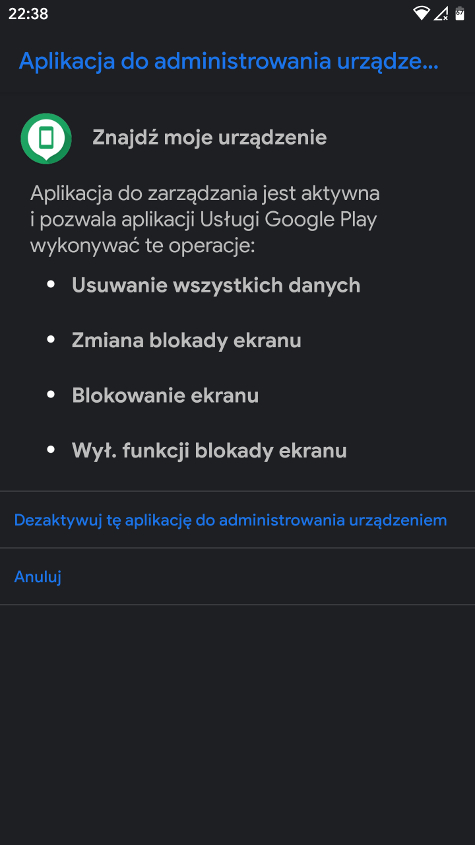

Tutaj robi się groźnie. Aplikacje, którym udzielono prawa zarządzania urządzeniem, mogą inicjować twardy reset skutkujący utratą wszystkich danych, kontrolować zawartość ekranu wygaszania, blokować urządzenie i tak dalej.

Oczywiście istnieją sensowne przypadki użycia, na przykład program do obsługi firmowej poczty elektronicznej może wymusić użycie PIN-u chroniącego urządzenie, funkcja Google „Znajdź moje urządzenie” może zdalnie zablokować ekran i wyświetlić na nim informację dla znalazcy telefonu zaś program do kontroli rodzicielskiej Family Link może ograniczyć godziny aktywności urządzenia.

Na zwykłym telefonie wspomniane uprawnienia mają apki „Znajdź moje urządzenie” i Google Pay.

Jeśli złoczyńca namówi cię do przypisania jego aplikacji uprawnienia do zarządzania urządzeniem, możesz łatwo paść ofiarą szantażu. Wyobraź sobie, że na ekranie logowania widzisz tylko instrukcję wpłacenia okupu i licznik odliczający godziny i minuty do twardego resetu…

Okno sterowania tymi opcjami znajdziesz w menu Ustawienia → Aplikacje i powiadomienia → Specjalny dostęp do aplikacji → Aplikacje do zarządzania urządzeniem

Po trzecie – uważaj na aplikacje dostarczające ułatwienia dostępu

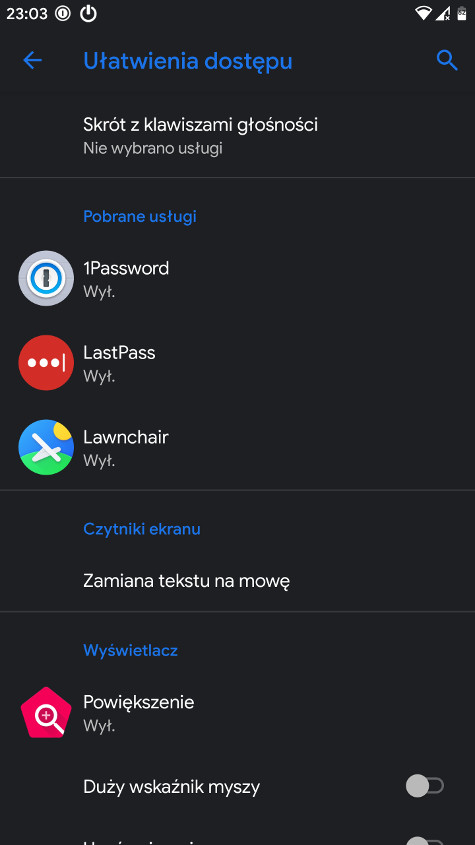

Tu może być jeszcze groźniej – złośliwe oprogramowanie może odczytać twoje hasła logowania. W jaki sposób? Dzięki usługom ułatwienia dostępu (ang. accessibility services) możliwe jest tworzenie programów pomagających w niepełnosprawnościach, np. odczytujących przez głośnik zawartość okien dialogowych. Da się też jednak przygotować równoważną aplikację, która dodatkowo dyskretnie pobierze zawartość pól tekstowych z hasłami i wyśle je swojemu twórcy.

Usługi dostępności są dodatkowo używane, czy też nadużywane, przez menedżery haseł, które mogą dzięki temu automatycznie wypełniać hasłami pola tekstowe w innych aplikacjach. W roku 2017 Google zaostrzył dostęp do tego interfejsu programistycznego i od tamtej pory tylko ręcznie zatwierdzone aplikacji mogą dokonywać takich potencjalnie niebezpiecznych operacji. Tu wracamy do punktu pierwszego – aplikacje spoza Google Play nie podlegają takim obostrzeniom, w ich przypadku jedyną obroną będzie uwaga użytkownika, a tę można skutecznie rozproszyć.

Dopóki usługi dostępności nie są Ci potrzebne, z punktu widzenia bezpieczeństwa lepiej jest całkowicie z nich zrezygnować. Opcje konfiguracji znajdziesz w menu Ustawienia → Ułatwienia dostępu

Po czwarte – uważaj na aplikacje z nakładkami (screen overlay)

Osobnym zezwoleniem, jakiego można udzielić aplikacji, jest możliwość wyświetlania elementów graficznych ponad ekranem innej aplikacji. Używa tego na przykład aplikacja Facebook Messenger, która może na stałe wyświetlać na ekranie czat-główki. Na poniższym obrazku widać wyświetlany nad innymi aplikacjami stoper z aplikacji Overlays.

Złośliwa aplikacja korzystająca z tej funkcji może poczekać, aż włączymy aplikację bankową, a potem podstawić własne pole tekstowe do wpisania hasła, umieszczone dokładnie w tym samym miejscu. Wprawdzie w rolecie systemowej zobaczymy ostrzeżenie o aktywnej nakładce, jednak jest ono domyślnie zwinięte i pozbawione ikonki, więc mało który użytkownik dostrzeże i zrozumie ryzyko.

Nakładki najlepiej jest wyłączyć, można tego dokonać w menu Ustawienia → Aplikacje i powiadomienia → Specjalny dostęp do aplikacji → Wyświetlanie nad innymi aplikacjami

Po czwarte i pół – uważaj na funkcję Android for Work oraz Samsung Knox

Jeśli Twój pracodawca dopuszcza korzystanie z zasobów firmowych na prywatnych urządzeniach przy użyciu oprogramowania Android for Work albo Samsung Knox, wiąże się to zazwyczaj z możliwością zdalnego usunięcia zasobów, zakładania blokady a nawet dokonania twardego resetu urządzenia. Rozważ plusy i minusy, być może drugie urządzenie zrobi lepszą robotę, niż wpuszczenie korporacyjnych adminów do swojego telefonu.

Czy to wystarczy, by być bezpiecznym?

Nie!

Istnieją błędy kategorii „zero day” (albo „0-day”), czyli niezałatane usterki aplikacji lub systemu operacyjnego pozwalające na zdalne wykonanie kodu na twoim telefonie bez twojego udziału. Na szczęście systemy mobilne są coraz bezpieczniejsze a wiedza o takich usterkach sprzedawana jest za setki tysięcy dolarów i używana do ukierunkowanych ataków na Ważne Osoby lub Instytucje.

Jeśli jednak masz kilkuletni telefon, na którym nie są już dostępne aktualizacje bezpieczeństwa, możesz paść ofiarą ataku przy użyciu jednej ze znanych lecz niezałatanych usterek. Jeśli bezpieczeństwo ma dla ciebie kluczowe znaczenie, zainwestuj w któryś z aktualnych modeli Google Pixel – tam poprawki są dostępne najszybciej.

Mimo tego większość ataków na komórki z Androidem sprowadza się do tego, że użytkownik instaluje aplikację spoza sklepu Google, nadaje jej zbyt wysokie uprawnienia a potem pada ofiarą problemów tym spowodowanych. Jeśli zastosujesz się do opisanych powyżej czterech kroków, masz dużą szansę uniknąć problemów.

Co złego może się stać, gdy uruchomię na telefonie jakąś lewą aplikację?

Przestępcy chcą zarobić, więc albo spróbują naciągnąć na kasę ciebie, albo podszyją się pod ciebie by wydobyć kasę od twoich bliskich. Czasem postawią na efekty masowe, np. generowanie fałszywych odsłon reklamy, za której emisję ktoś im zapłacił. Mechanizmom stosowanym w tych oszustwach przyjrzymy się w jednym z kolejnych tekstów.

O autorze: zawodowy programista od 2003 roku, pasjonat bezpieczeństwa informatycznego. Rozwijał systemy finansowe dla NBP, tworzył i weryfikował zabezpieczenia bankowych aplikacji mobilnych, brał udział w pracach nad grą Angry Birds i wyszukiwarką internetową Microsoft Bing.

6 odpowiedzi na “Cztery i pół sposobu na to, jak obronić telefon z Androidem przed atakiem”

No a co jezeli ktos nie chce uzywac konta Googla, jezeli nie chce miec Google Play?

Wydaje mi sie ze F-Droid czy Aurora moga byc dobrym zamiennikiem dla Play. Play nie jest swiete i naprawde mozna naciac sie na ciekawe kwiatki nawet w oficjalnym sklepie.

a aptoide zamiast sklepu play?

Hej! Jeśli chcesz wybrać między plikami APK pobieranymi z odmętów sieci a plikami API z alternatywnych sklepów takich, jak Aptoide – lepiej wybrać tę drugą opcję. Jeśli wierzyć LinkedInowi, Aptoide zatrudnia kilkudziesięciu ludzi i ma pewne kompetencje w obszarze bezpieczeństwa. To może być ciekawy temat na osobny artykuł.

W jednym z kolejnych tekstów pokażę też, jak sprawdzić, czy APK ze starszą wersją jakiegoś programu nie został poddany nieautoryzowanej modyfikacji.

Ten artykuł akurat słabszy. Nie można straszyć ludzi aplikacjami spoza sklepu google bo np. nowe smartfony od huawei domyślnie nie mogą mieć tej usługi.

W naszych realiach telefon bez Google Play nie ma racji bytu.

Artykuł z AP na ten temat: https://www.androidpolice.com/2019/11/07/i-tried-to-use-a-huawei-phone-without-googles-apps-and-it-did-not-go-well/

[…] [PL] Cztery i pół sposobu na to, jak obronić telefon z Androidem przed atakiem […]