Hotel, pub, biblioteka, lotnisko, pociąg, centrum miasta – we wszystkich tych miejscach możemy trafić na darmowy, bezprzewodowy dostęp do internetu. Czy skorzystanie z takiej usługi będzie bezpieczne? Czy ktoś nie włamie się nam na konto w banku, do Facebooka, na maila? Czy nie wykradnie z telefonu zdjęć albo SMS-ów?

Na takie pytania specjaliści zwykli odpowiadać „to zależy”, ale tym razem będzie inaczej. W niniejszym tekście postaram się objaśnić, dlaczego kilkanaście lat temu odpowiedź brzmiała „to spore zagrożenie” a dziś brzmi „nie ma się czego obawiać”. Wskażę też dwie sytuacje, w których należy mieć się na baczności.

Na początku bardzo ważne ostrzeżenie: korzystanie z cudzego komputera ZAWSZE stanowi ryzyko, zaś publicznie dostępny komputer to już SKRAJNIE DUŻE ryzyko. Nigdy nie loguj się do żadnych usług online na maszynie stojącej w bibliotece albo hotelu. Możesz tam sprawdzić rozkłady jazdy komunikacji miejskiej albo poczytać wiadomości, ale niewiele więcej. Zachowuj się tak, jakby ktoś cały czas widział twój ekran, śledził ruchy myszką i patrzył na klawiaturę. Bo też czasem tak właśnie będzie.

W dalszej części tekstu mówimy o korzystaniu z publicznie dostępnego internetu, ale na własnym telefonie lub komputerze.

Jak przestępcy włamują się na twoje konta

Przestępcy mają trzy podstawowe sposoby, jakimi dostają się do twoich kont w serwisach online, sieciach społecznościowych czy bankowości elektronicznej:

- przełamanie zabezpieczeń serwera

- podsłuchanie komunikacji twojego komputera/telefonu z serwerem

- phishing czyli namówienie cię do czynności, dzięki którym przestępca pozna twoje hasło (albo uzyska zdalny dostęp do komputera, albo zrobi przelew z konta, itp. itd.)

Na metodę nr 1 nic nie poradzisz – nieautoryzowany dostęp do danych na serwerze to wina dostawcy usługi. Metoda nr 3 to atak socjologiczny. Zabezpieczenia techniczne mogą działać jak należy, lecz przestępcy ominą je przy twojej aktywnej pomocy. Przykład – zostaniesz nakłoniony najpierw do zalogowania się na podstawionej stronie udającej twój bank (przejęcie hasła) a potem do podania kodu SMS otrzymanego na telefon (autoryzacja przelewu).

Metoda nr 2, czyli podsłuch komunikacji sieciowej, została dziś na dobrą sprawę wyeliminowana. Jak to możliwe, skoro Wi-Fi przesyła dane na falach radiowych? Przecież może je podsłuchać każdy chętny, nawet przez ścianę albo z lokalu po drugiej stronie ulicy!

Warstwy bezpieczeństwa

Pozwólmy sobie na dygresję. Są wakacje, wiele osób wyjeżdża na urlop i spędza czas czytając powieści. Czym jest powieść?

- dla czytelnika jest to historia z bohaterami, fabułą i akcją. Powieść to sposób na to, aby w głowie pojawiły się obrazy, emocje i przeżycia. Sięgając po nią, przenosimy się do innego świata.

- z punktu widzenia redaktora i wydawcy, powieść to zestaw słów pogrupowanych w akapity i rozdziały. Są powieści dłuższe i krótsze, zajmujące więcej lub mniej stron, co przekłada się na czas i koszty przygotowania do druku.

- dla technologa w drukarni powieść to ileś arkuszy papieru, litrów farby drukarskiej, czasu pracy maszyn do cięcia i szycia – czyli wynik procesu przekształcającego półprodukty w palety z książkami gotowymi do transportu.

To samo słowo może kryć wiele znaczeń, które – w zależności od rozmówcy i kontekstu – będą rozumiane różnorako. Termin „bezpieczeństwo sieciowe” jest zbyt pojemny, by mógł opisywać zakres niniejszego artykułu. Dziś skupiamy się tylko na aspektach dotyczących prywatności komunikacji w sieciach Wi-Fi (przy użyciu standardów z grupy IEEE 802.11).

Druga dygresja: w wielu dziedzinach nauki i technologii mamy do czynienia z tzw. warstwami abstrakcji czyli koncepcją, w której skomplikowany problem jest dzielony na mniejsze, zależne od siebie komponenty. Przykład z branży samochodowej: projektant nadwozia nie musi martwić się o parametry zawieszenia, jego zadaniem jest zmieścić się w określonej wadze. Projektant podwozia nie musi martwić się o usytuowanie środka ciężkości silnika, bo ten parametr jest wyznaczony zawczasu. Projektant silnika nie musi martwić się o wytrzymałość temperaturową zaworów, projektant zaworów – o skład stopu, metalurg – o stopień zanieczyszczeń rudy i tak dalej. Raz rozwiązany problem stanowi bazę dla komponentów bardziej złożonych.

Podobnie w świecie telekomunikacji. Czasem będziemy patrzeć bezpośrednio na bity, które „wydostają się z komputera”, czyli na zmiany napięcia w kablu sieciowym (lub modulację fal radiowych). Innym razem rozważymy wyzwania związane z adresacją paczek danych, gdy nadawca i odbiorca komunikują się przez pośredników – zakładamy wówczas, że temat napięć i synchronizacji jest już rozwiązany. Na kolejnym poziomie zajmujemy się niezawodnością transmisji, numeracją i powtórkami zgubionych pakietów, wykrywaniu przekłamań transmisji i tak dalej. Dopiero na tej bazie możemy konstruować protokoły służące do przesyłania e-maili albo stron WWW. Programista tworzący komunikator internetowy nigdy nie będzie zastanawiał się, jakiemu napięciu w kablu sieciowym odpowiada jedynka, a jakiemu – zero.

Ciekawostka – dzięki warstwowej budowie sieci teletransmisyjnych, warstwy niższe można zastępować innymi bez zaburzania działania warstw wyższych. Kiedyś z modemów akustycznych przeszliśmy na łącza ADSL albo z okablowania koncentrycznego na skrętkę – dla przeglądarki internetowej nic się nie zmieniło. Branżowym żartem jest zresztą specyfikacja przenoszenia ruchu internetowego przy użyciu gołębi pocztowych.

Bezpieczeństwo czyli poufność oraz integralność

Każda ze wspomnianych wyżej warstw łączności musi spełnić odrębny zestaw wymogów, jednak cel jest ten sam. Użytkownikom końcowym zależy na dwóch głównych atrybutach komunikacji, którymi są…

Poufność – czyli stan, w którym tylko nadawca i wskazany przez niego odbiorca mogą zapoznać się z danymi przekazywanymi przez sieć komputerową. Wiadomo, że zera i jedynki przejdą po drodze przez wiele urządzeń sieciowych, jednak każde z nich będzie wiedziało jedynie, gdzie dalej przesłać otrzymane pakiety. Tylko adresat jest w stanie zdekodować bajty przekazane w serii pakietów.

Integralność – czyli stan, w którym każda próba sfałszowania lub przejęcia transmisji danych zostanie wykryta i odrzucona. Wyobraźmy sobie, że przestępca włamuje się do szafki telekomunikacyjnej, wyrywa kabelki prowadzące do naszego domu i podłącza je do swojego komputera. Czy będzie w stanie kontynuować naszą rozmowę na czacie albo oglądać dalszy ciąg filmu z Netfliksa? Nie. Klucze kryptograficzne potrzebne do kodowania i dekodowania danych znajdują się w pamięci komputerów, bez nich ustanowiona łączność zostanie przerwana.

Zwróćmy uwagę, że cyberatak da się teoretycznie przeprowadzić także wtedy, gdy atakujący nie potrafi rozszyfrować transmitowanych danych. Mógłby on zarejestrować sekwencję bajtów a potem nadać je w stronę serwera ponownie, np. w nadziei na powtórzenie przelewu bankowego, o którym wiedział skądinąd. Nowoczesna kryptografia i protokoły komunikacyjne gwarantują jednak, że szyfrowanie takich samych treści za każdym razem skutkuje innym ciągiem bajtów, zaś duplikaty pakietów nadanych wcześniej będą wykryte i odrzucone.

To jak w końcu jest z tym Wi-Fi?

W kilku słowach – było fatalnie, jest dobrze (z dwoma wyjątkami, o których dalej).

Bezprzewodowe urządzenia sieciowe WLAN (Wireless LAN), czyli access-pointy, karty rozszerzeń do PC oraz karty PCMCIA do laptopów, zaczęły pojawiać się w sklepach około roku dwutysięcznego. Pierwszym standardem łączności, zapewniającym współpracę urządzeń różnych producentów, był WEP (Wired Equivalent Privacy).

Nie bójmy się tego powiedzieć – WEP był katastrofą. Z powodu błędów popełnionych podczas projektowania protokołu, już po kilku chwilach (pasywnego) nasłuchu atakujący mógł poznać klucz kryptograficzny aktywnego użytkownika. To pozwalało zarówno na rozszyfrowanie transmitowanych danych, jak i… podszywanie się pod tego użytkownika. Access point (czytaj: router Wi-Fi) nie był w stanie rozróżnić, które pakiety wysłał atakujący.

Następcą protokołu WEP był WPA, jego zaś – WPA2 (Wi-Fi Protected Access II), z którym żyjemy po dziś dzień. W sieciach domowych i publicznych stosowany jest wariant, w którym do nawiązania połączenia wystarczy znajomość hasła. Sieci korporacyjne można zabezpieczać dodatkowo uwierzytelnianiem RADIUS.

Choć w standardzie WPA2 wykryto pewne słabości, to niektóre wskazywane metody ataku były całkowicie niepraktyczne, wiele innych załatano aktualizacjami systemów operacyjnych i sterowników urządzeń. Kupując nowy sprzęt Wi-Fi, warto wybrać modele obsługujące najnowszy WPA3, dopiero zyskujący popularność.

HTTPS Everywhere

Przez minione dwie dekady ekosystem WWW przebył długą drogę. Niegdyś protokół HTTP był normą, zaś wybrane branże, np. bankowość, szczyciły się ponadstandardowym poziomem bezpieczeństwa online, reprezentowanym przez HTTPS i zieloną kłódkę (zwłaszcza w połączeniu z kosztownym certyfikatem Extended Validation SSL).

Dziś nieszyfrowany HTTP jest piętnowany przez przeglądarki, zaś darmowe certyfikaty TLS pozwalają obsługiwać szyfrowany ruch bez ponoszenia dodatkowych nakładów. Znakiem czasu jest zresztą zakończenie rozwoju dodatku do przeglądarek znanego pod nazwą HTTPS Everywhere („wszędzie HTTPS”). Służył on do automatycznego przenoszenia użytkownika na szyfrowane wersje odwiedzanych stron, gdy tylko były one dostępne. Dziś ciężko o sytuację odwrotną, przekierowanie HTTP→HTTPS jest normą, czasem nagłówki HSTS całkowicie wykluczają łączność przez HTTP, więc taki dodatek stał się niepotrzebny.

Dawniej brak szyfrowania oznaczał, że operator każdego systemu uczestniczącego w przesyle danych mógł śledzić odwiedzane strony, kraść hasła, przejmować zalogowane sesje, a nawet wstrzykiwać do pobieranych stron własne reklamy. Oczywiście nie było to częste, ale w sieciach osiedlowych czy studenckich dowcipnisiów nie brakowało. Zwłaszcza, gdy w użyciu były nie routery, a tanie koncentratory (huby), wysyłające kopię całego ruchu internetowego do wszystkich użytkowników sieci LAN naraz.

Przejście na HTTPS wyeliminowało wszystkie te problemy, przynajmniej w odniesieniu do przeglądarek WWW. Korzyści były tak oczywiste, że wiele innych – dawniej nieszyfrowanych – protokołów sieciowych również „owinięto” w TLS. Przykładem jest wielka trójka odpowiedzialna za pocztę elektroniczną (SMTP, IMAP, POP3), dziś gwarantująca taką samą poufność i integralność, jak HTTPS w przeglądarkach.

Skąd zmiana na lepsze?

Możemy dopatrywać się kilku przyczyn.

Po pierwsze – gdy internet wyszedł poza świat nauki i uczelni wyższych, pojawiła się w nim komercja. Biznesy online szybko rosły, więc w sieci coraz więcej pieniędzy dało się… ukraść. Inwestycja w bezpieczeństwo użytkowników była opłacalna – zwiększała zarówno wiarygodność konkretnej marki jak i zaufanie do e-commerce jako takiego.

Po drugie – choć moc obliczeniowa wymagana do obsłużenia ruchu HTTPS jest istotnie wyższa, niż przy nieszyfrowanym HTTP, dziś nie ma to większego znaczenia. Usługi chmurowe pozwalają bardzo łatwo skalować wydajność, zaś usługi CDN są śmiesznie tanie. Dzięki temu nawet małe sklepiki online mogą wytrzymać sezonowe zmiany ruchu bez konieczności utrzymywania nadmiarowych serwerów przez resztę roku.

Po trzecie – sieci społecznościowe przyzwyczaiły użytkowników do funkcji „logowanie przez Facebooka / Twittera / Google”. Utrata konta w serwisie będącym dostawcą tożsamości może oznaczać odcięcie dostępu do wielu innych witryn. Wielcy gracze inwestują w bezpieczeństwo sieci, bo… sami są jej największymi beneficjentami. Użytkownik wyda pieniądze w internecie tylko wtedy, gdy nie lęka się przelewu online lub podania numeru karty płatniczej.

Czy eksperci mogliby się zdecydować?

Przyznacie, że przejście od zalecenia „strzeż się hotelowego Wi-Fi” do „hotelowe Wi-Fi jest w porzo” może budzić wątpliwości. Czy eksperci udzielający porad dotyczących bezpieczeństwa mogliby być bardziej konsekwentni?

Niestety nie. Krajobraz zagrożeń stale ewoluuje, przecież pięć czy dziesięć lat temu nikt nie mógł przewidzieć oszustw z historyjką „twoja paczka musi być zdezynfekowana z powodu pandemii Covid-19, dopłać 1.30 zł aby można ją było doręczyć”. Zauważcie: od strony technologicznej osiągnęliśmy bardziej niż zadowalający poziom bezpieczeństwa informacji. Znakomita większość oszustw „internetowych” oparta jest na socjotechnice.

Dziś użytkownik końcowy jest najsłabszym ogniwem. To właśnie on musi zainstalować AnyDeska lub TeamViewera, by (nieświadomie) dać przestępcom dostęp do swojego telefonu; uruchomić makra Office by (nieświadomie) rozpocząć infekcję malware; podać wszystkie dane karty kredytowej by (wbrew logice) odebrać pieniądze ze sprzedaż na OLX.

Zalecenia dotyczące Wi-Fi zmieniły się, bo zmienił się stan faktyczny.

Dwa ostrzeżenia

Chociaż „hotelowe Wi-Fi jest w porzo”, warto wiedzieć o dwóch sytuacjach, w których trzeba zachować czujność.

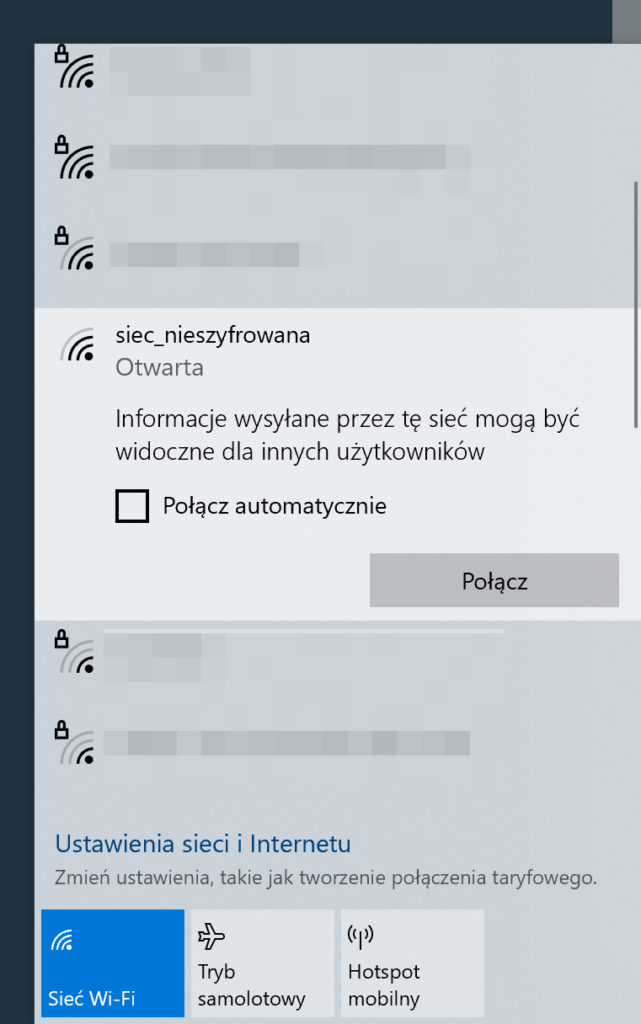

Otwarte sieci Wi-Fi

Jeśli do publicznej sieci bezprzewodowej możesz podłączyć się bez podawania hasła, twoja łączność z access pointem będzie nieszyfrowana a każdy w promieniu kilkuset metrów będzie mógł zapoznać się z transmitowanymi pakietami. Treści w twojej przeglądarce pozostaną poufne, bo komunikację z serwerem WWW nadal będzie chronił HTTPS, ale z docelowych adresów IP podsłuchujący dowie się, że w danej chwili korzystasz z Office 365, LinkedIna czy innego Twittera.

Porada: w otwartych sieciach odsłaniasz część szczegółów swojej komunikacji; jeśli czujesz się z tym niekomfortowo – unikaj takiej formy dostępu. Gdy twój komputer udostępnia osobom z zewnątrz jakieś usługi lub zasoby, unikaj jakichkolwiek publicznych sieci Wi-Fi.

Sieci publiczne wymagające rejestracji

Wiele publicznych sieci bezprzewodowych nie otwiera dostępu do internetu od razu, lecz najpierw wymaga zalogowania. Windows wie o tym, bo po nawiązaniu łączności próbuje znaleźć w DNS adres dns.msftncsi.com i sprawdzić zawartość strony http://www.msftncsi.com/ncsi.txt (celowo użyty jest protokół HTTP). Inny od spodziewanego numer IP lub inna od spodziewanej zawartość witryny prawie zawsze wiąże się z koniecznością przeklikania przez jakiś formularz.

Dopóki jest to oświadczenie, że będziesz korzystać z łącza do zastosowań zgodnych z prawem i obiecujesz nie przeszkadzać innym – jest OK. Pytanie o e-mail? Prawie nigdy nie będzie sprawdzany, zresztą możesz podać jakiś adres z usługi e-maili tymczasowych.

Gorzej, gdy masz do czynienia z płatnym dostępem do internetu – często jedyną metodą uiszczenia należności będzie karta płatnicza. Używane powszechnie szybkie przelewy są wykluczone, bo… wymagają dostępu do internetu. Za który dopiero planujesz zapłacić.

Porada: jeśli używasz płatnych sieci publicznych a ich dostawcy nie budzą twojego zaufania, skorzystaj z usługi jednorazowych kart wirtualnych zasilanych niewielkimi kwotami (funkcja dostępna np. w Revolucie). Jeśli dostawca publikuje instrukcję, jak dodać wyjątek bezpieczeństwa aby otworzyć niezaufaną stronę – uciekaj bez płacenia.

Podsumowanie

Paradoksalnie, popyt na publiczne sieci Wi-Fi mocno się zmniejszył. Już za ok. 30 zł kupimy dostęp do internetu LTE na kartę, w tej cenie dostaniemy kilkadziesiąt lub nawet ponad sto GB transferu miesięcznie. To naprawdę dużo. Oczywiście nastolatek z Tik-Tokiem jest w stanie „przejeść” więcej, ale typowemu użytkownikowi taka ilość wystarczy z dużym zapasem.

Na publiczne Wi-Fi spojrzymy łaskawszym okiem za granicą. Pół biedy, gdy poruszamy się w obrębie Unii Europejskiej – nadal będziemy dysponować kilkoma darmowymi GB dostępnymi w komórce. Poza Unią jest już znacznie gorzej, opłaty roamingowe mogą być morderczo wysokie. Dobrze wówczas wiedzieć, że dostęp do darmowego Wi-Fi jest nie tylko darmowy, ale i bezpieczny.

PS: nie, VPN nie jest tu rozwiązaniem, ale to już temat na osobny artykuł.

O autorze: zawodowy programista od 2003 roku, pasjonat bezpieczeństwa informatycznego. Rozwijał systemy finansowe dla NBP, tworzył i weryfikował zabezpieczenia bankowych aplikacji mobilnych, brał udział w pracach nad grą Angry Birds i wyszukiwarką internetową Microsoft Bing.

14 odpowiedzi na “Czy korzystanie z publicznego Wi-Fi jest bezpieczne?”

Tunel SSH (hasło + OTP) i pulpit zdalny w przeglądarce (noVNC). Tylko tak mogę dostać się zdalnie do potrzebnych mi zasobów, więc atakujący zobaczy tylko IP pośredniczącego serwera SSH. „e-maila w komórce” nie mam.

Rozwinięciem powyższego jest wpuszczenie serwera SSH w sieć Tor (oczywiście, że nie Port 22). Ale tu już problemem jest zapamiętanie adresu hosta i instalacja klienta Tor na gościnnym komputerze, jak nie zabieramy swojego (na swoim to tylko jedno polecenie). Z drugiej strony Tor jest remedium na pozamykane porty zdalne inne niż 80 i 443.

Sorry, ale nie.

O ile zwykle piszesz fajne i sensowne rzeczy, o tyle tu dokonujesz radosnej ekstrapolacji. Owszem, publiczne hot-spoty są współcześnie mniej niebezpieczne (mniej wystawiają cię gołą d.*ą na świat), niż kiedyś, ale to nie znaczy, że „korzystanie z nich jest bezpieczne”, co by to nie miało znaczyć.

Wciąż jesteś w obcej sieci, do której twój komputer może próbować wystawiać jakieś usługi (bo np. firmowy admin wymyślił, że będzie używać VNC, żeby nie biegać po piętrach), jesteś podatny na ataki na DNS (DoH nie jest jeszcze aż tak powszechny), wiele stron jednak wciąż nie używa HTTPS, o HSTS nie wspominając.

To nie jest takie proste.

Owszem, jeśli jesteś świadomym użytkownikiem, masz po swojej stronie wszystko dobrze skonfigurowane, wifka sama w sobie nie stwarza jakiejś wielkiej dodatkowej dziury (jak rzeczywiście robiła to kiedyś). Ale to tyle. Wciąż jest to obca, niezaufana sieć i nie można tego ignorować tylko dlatego, że na poziomie samych zabezpieczeń w niższej warstwie się trochę poprawiło.

Ale te same problemy będą występować w nieodpowiednio dostrojonej sieci firmowej gdzie masz ruch szyfrowany zgodnie z WPA2 Enterprise, z logowaniem domenowym, gdzie urządzenia firmowe mogą też nie być aktualizowane, mieć niepotrzebne porty otwarte, być stłoczone w VLAN-ie… Tu mowa chyba miała być tylko i wyłącznie o szyfrowaniu ruchu bezprzewodowego i niczym wyżej.

Widzę, że mity są mocno zakorzenione 🙂 kontrargumenty? Jest ich brak, jedynie lanie wody 🙂

X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*

Ja bym rozbudował ten artykuł o to, że nie ma się co bać publicznych sieci Wi-Fi a dlaczego powinno się bać publicznych serwerów DNS.

Artykuł skończył się zanim zaczął. Dowiedziałem się, że moze być bezpiecznie, ale czasami nie. Ciekawy wstęp, ale później przedstawione informacje nie są wykorzystane. Brakuje chyba kilku technicznych detali, aby móc przeskoczyć do konkluzji.

No i dlaczego użycie VPN po połączeniu nie jest rozwiązaniem?

Mam dokładnie takie same wrażenie, długi wstępniak, powoli akcja się rozkręca.. jestem gotów w końcu dowiedzieć się co i jak z tymi publicznymi WiFi i nagle koniec.

Tak też mnie interesuje temat VPN.

Może autor rozwienie temat.

Dzięki za artykuł.

Napisałem jednego razu bardzo obszernego i – starałem się – profesjonalnego emaila do jednego z krakowskich hoteli na temat konfiguracji ich wifi w hotelu, która była otwartą siecią z dużą maską. Nie spotkałem się z odpowiedzią, ale może coś tam wdrożyli. Może wystarczy napisać rzeczowego i konkretnego maila na adres emailowy hotelu. Wiadomo, że zmiana konfiguracji wifi to nie będzie jedno popołudnie, ale przynajmniej uświadomi to właścicieli o problemach typu podsłuchiwanie ruchu, podstawianie AP-ków, czy skanowanie sieci.

VPN jak najbardziej jest rozwiązaniem. Trzeba tylko uważać, czy nie wypuszcza się ruchu po ipv6 oraz korzystać z VPN na wszystkich swoich urządzeniach, nie tylko laptopie. Jak Zenek zauważył, w swoją konfigurację DNS też warto zajrzeć. Można – i najczęściej trzeba samemu – jakoś sobie radzić.

Sam WiFi ci nic nie zrobi to jest wielki mit.

WPA-PSK też nie zapewnia żadnego bezpieczeństwa, nadal można złapać 4 way handshake, a z niego wydobyć klucze bo w końcu znamy współdzielony klucz, którym został zaszyfrowany, a potem już danego klienta możemy podsłuchować równie dobrze jak w otwartej sieci.

Zresztą będąc w tej samej (słabo skonfigurowanej sieci), można równie dobrze zrobić arp spoofing i cały ruch kogoś mamy jak na widelcu.

Może ktoś nie ukradnie hasła do fb albo banku, ale może zdobyć całkiem sporo informacji, a czasem wykorzystać inne protokoły, które są używane przez różne aplilacje zainstalowane na komputerze takiej osoby (i napisane słabo) do IoT i innych.

Korzystanie z publicznych wifi to chyba już troche przeżytek w dobie LTE czy 5G

Niekoniecznie.

Korzystanie z publicznych WiFi pozwala łatwo zachować dość duży poziom anonimowości: wystarczy ustawić swojemu urządzeniu losowy MAC (na Linuksie program macchanger, a wiele smartfonów już i tak swoje losowe MAC wystawia) i przeglądać Internet przez sieć Tor.

Korzystając z przesyłu danych w modemie LTE/5G, operator telekomunikacyjny, państwo i wszystkie służby dostają na tacy informację o tym, gdzie przebywamy i gdzie spędzamy noc.

To nie jest w porządku, żeby dzisiejsze państwo wiedziało o miejscu przebywania prawie każdego człowieka dokładniej, niż NKWD w latach 50. XX wieku. A przy obowiązujących teraz przepisach o retencji i udostępnianiu metadanych tak to niestety wygląda.