Zwykły człowiek dość rzadko bywa w sądzie – nie jest więc świadomy panujących tam praktyk i zwyczajów. Ludzie z branży IT będą narażeni na podwójny szok. Pierwszy – gdy zobaczą wszechobecny papier, kilogramy wydruków, teczek, segregatorów, papierowych zawiadomień i papierowych zwrotek. Drugi – gdy dotrze do nich, jak niskie jest rozumienie wiarygodności cyfrowych dowodów u typowego sędziego.

Jeśli obie strony sporu sądowego zgadzają się co do treści przedstawionych dowodów, wszystko jest OK. Jeśli jednak przedstawiony dowód będzie sfałszowany, przedstawiciele strony pokrzywdzonej będą mieli problem. No bo co zrobić w sytuacji, gdy na wydruku przedstawiony jest SMS, który nigdy nie został wysłany, a sędzia nie wierzy w możliwość manipulacji obrazu przed wydrukiem?

Kolega opowiedział mi kiedyś o sprawie, w której miał na zlecenie sądu ocenić wiarygodność dowodu z korespondencji w komunikatorze Whatsapp. Dowód przedstawiono w postaci setek wydrukowanych zrzutów ekranu, poświadczonych notarialnie za zgodność z oryginałem. Co mógł powiedzieć o ich prawdziwości? Absolutnie nic.

Tymczasem jednak czytelnik, praktykujący adwokat, komentuje: „Wydrukowane zrzuty ekranu to absolutny klasyk. Nikt tego nie kwestionuje – sądy, prokuratury, policja, pełnomocnicy, strony. Jeśli ktoś próbuje to podważać właśnie takim „udowodnijcie mi, że ja to wysłałem” to raczej wszyscy na niego patrzą jak na wariata i przechodzą dalej.”

Stąd pomysł na niniejszy artykuł. Mam nadzieję, że pomogę nie tylko stronom postępowania, w którym ktoś poważył się na fałszerstwo, ale także sądom – by wiedziały, jak działają e-maile, whatsappy, SMS-y, dokumenty Worda i inne źródła dowodów oraz „dowodów”. W tym tekście skupiam się na ścieżce cywilnej, nie karnej.

Dlaczego nie będzie o procesie karnym

Gdy mowa o przestępstwach i dowodach pochodzących z komputera osoby podejrzanej, zachowanie procedur leży po stronie prokuratury i policji. To te organy muszą zadbać, aby zawartość dysków twardych została zabezpieczona za pomocą odpowiedniego sprzętu i oprogramowania, by udokumentować sumy kontrolne obrazów dysku, by w porę ogarnąć problemy związane z szyfrowaniem nośników, by przedstawione sądowi dowody były niepodważalne.

Mój rozmówca dorzuca: „Dowody elektroniczne zdobyte przez policję są umieszczane w aktach (np. nagranie na płycie CD), jeśli się mieszczą. Ale np. nośniki z kopią binarną dysku zabezpieczonego komputera są najczęściej… Nikt nie wie gdzie. Może w magazynie policji, może w prokuraturze, może zostały przekazane do sądu z aktami, a może ktoś 3 lata temu zapomniał je odebrać od biegłego.”

Dziś nie będziemy jednak pomagać oskarżonym w podważaniu spójności łańcucha dowodowego. Spojrzymy na przypadki teoretycznie prostsze.

Dowód z…

… wiadomości SMS lub komunikatora

Operatorzy telefonii komórkowej nie przechowują treści dostarczonych SMS-ów. Wiadomość tekstowa istnieje więc wyłącznie w telefonach nadawcy i odbiorcy. Czy da się zmienić jej treść?

W dawnych czasach wystarczał kabelek łączący Nokię z komputerem, aby za pomocą odpowiedniego oprogramowania można było edytować całą zawartość pamięci telefonu i karty SIM (tak, dawno temu wiadomości tekstowe były zapisywane na karcie SIM, która mieściła ich raptem kilkadziesiąt).

We współczesnych smartfonach operacja taka jest dużo trudniejsza, bo baza danych z SMS-ami jest chroniona przez system operacyjny Android lub iOS, zaś prawa zapisu do niej otrzymuje wyłącznie wbudowane oprogramowanie komunikujące się z siecią komórkową. Nie oznacza to jednak, że edycja treści jest niemożliwa.

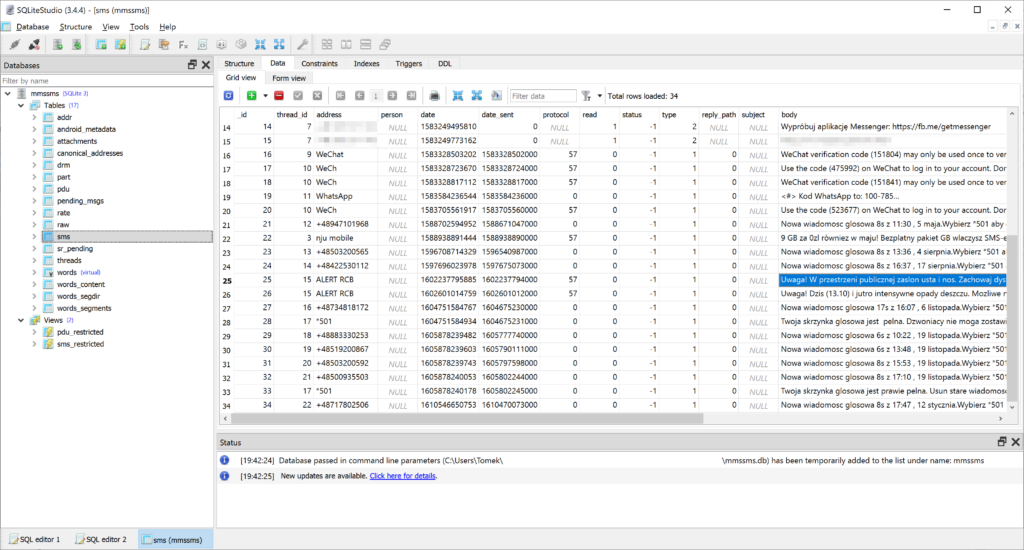

Proces zdejmowania fabrycznych zabezpieczeń opisałem w tym artykule. Na potrzeby niniejszego tekstu sięgnąłem po odbezpieczony telefon, którego nie używałem od ładnych paru lat. Skopiowałem z niego systemową bazę danych z treścią SMS-ów. Wyglądała o tak:

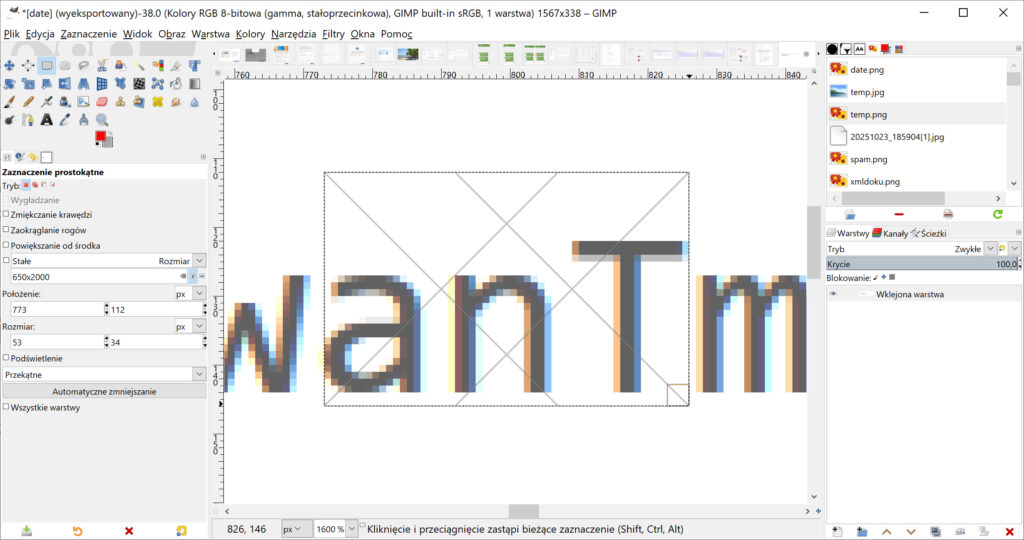

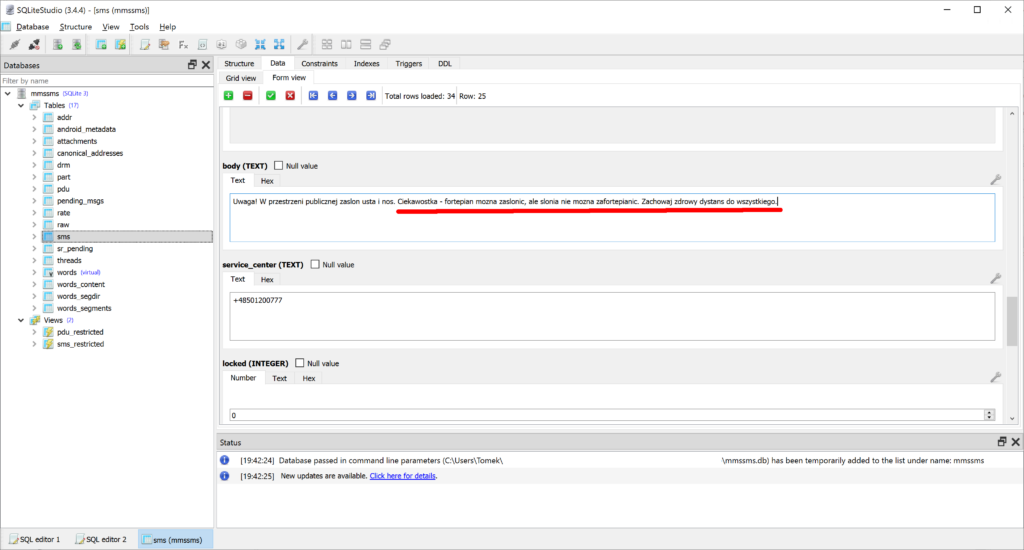

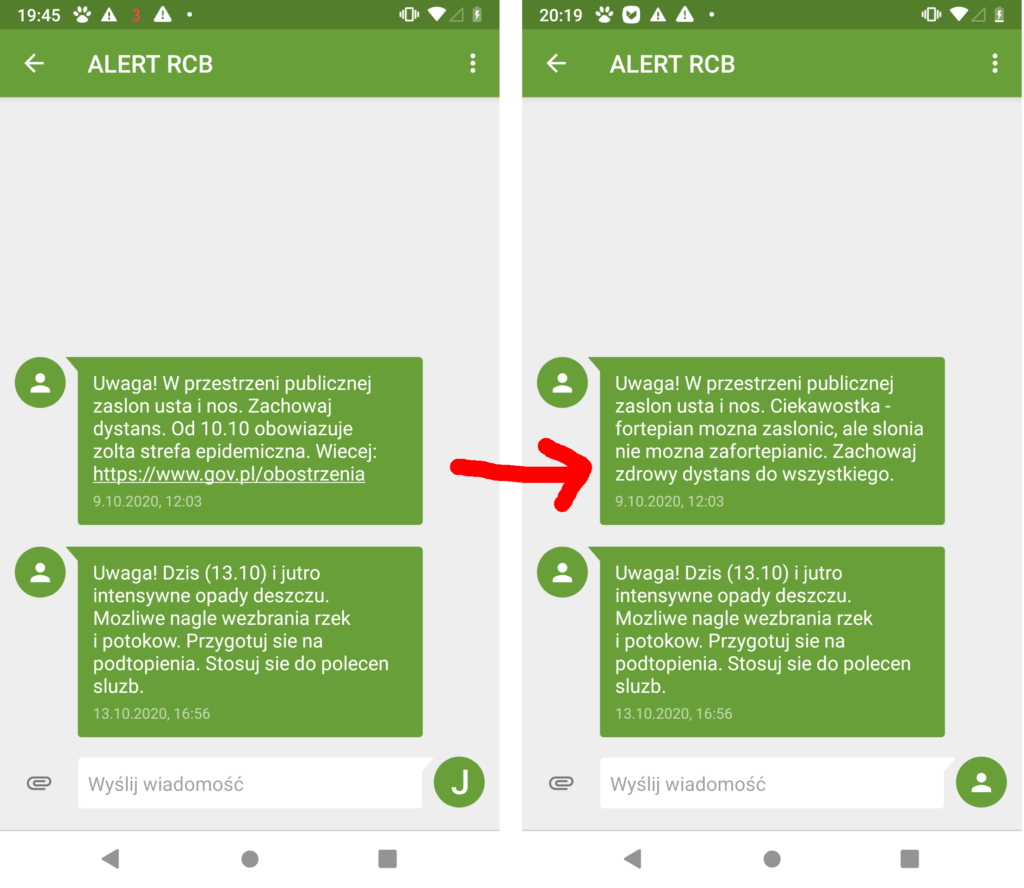

Wyedytowałem jednego SMS-a z Alertu RCB…

… i wrzuciłem zmodyfikowany plik z powrotem do telefonu. Efekt był następujący:

Jeśli teraz fałszerz uda się do notariusza, bez problemu otrzyma wydruki z notarialnym poświadczeniem zmodyfikowanych treści widocznych na ekranie telefonu.

Dokładnie tak samo sprawa będzie się miała z komunikatorami Whatsapp, Telegram czy Signal. Wszystkie przechowują dane w lokalnej (zaszyfrowanej) bazie danych. Ponieważ jednak zdjęcie zabezpieczeń telefonu pozwala na uruchamianie własnego kodu z uprawnieniami superużytkownika, intruz jest w stanie przechwycić klucz do odszyfrowania bazy danych i dowolnie modyfikować wiadomości. Przykład obejścia zabezpieczeń komunikatora Signal opisałem w tym tekście.

… dokumentu pakietu Microsoft Office

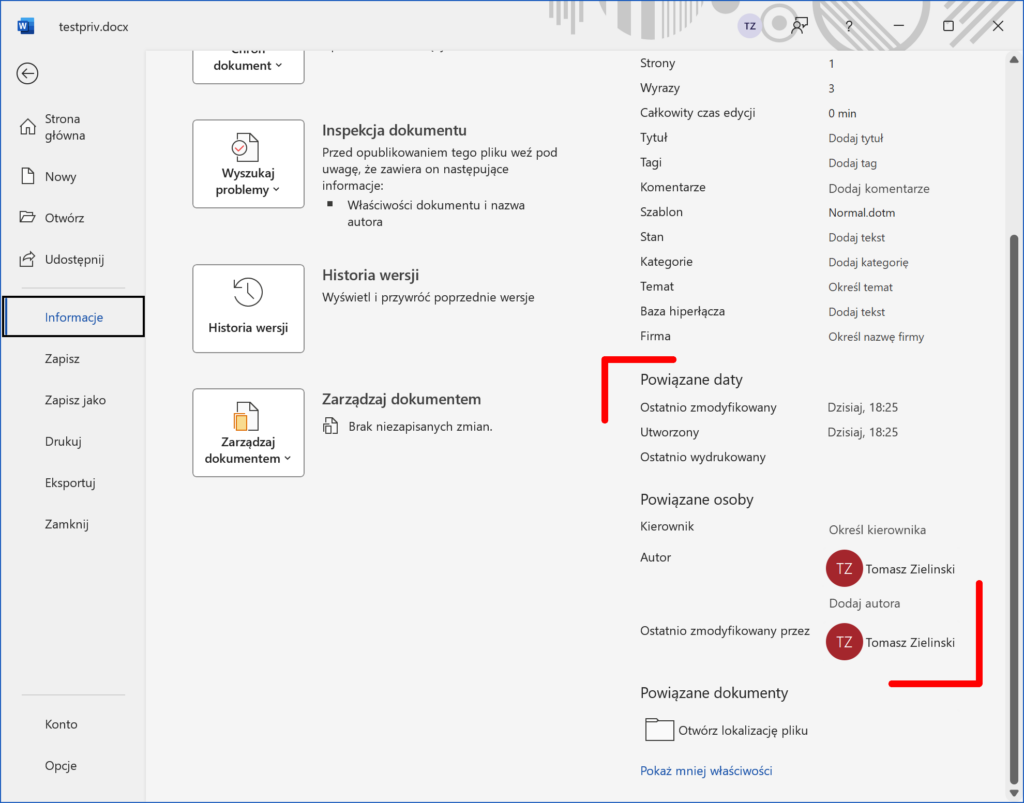

Wiele osób ulega błędnemu przekonaniu, że metadane dokumentów Worda (DOCX) i Excela (XLSX) zawierają informacje zgodne ze stanem faktycznym. Nic bardziej odległego od prawdy.

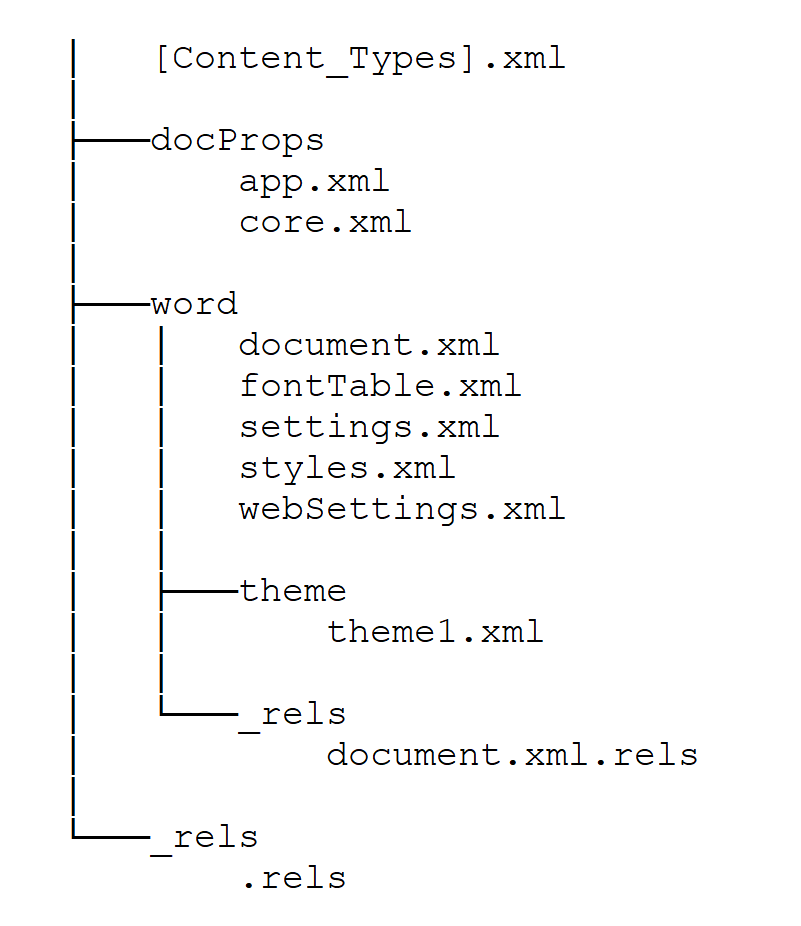

Zacznijmy od tego, że format dokumentów Office (tzw. Office Open XML file formats) jest znany i opisany w dostępnym publicznie dokumencie ECMA-376. Już na szesnastej stronie pierwszego tomu (mającego 5039 stron, nie ma tu literówki) czytamy, że pliki Worda i Excela to tak naprawdę archiwa typu ZIP, które zawierają zbiory XML o określonej strukturze.

Uzbrojeni w tę wiedzę możemy utworzyć pusty dokument Worda, zmienić mu rozszerzenie na ZIP i wypakować zawartość.

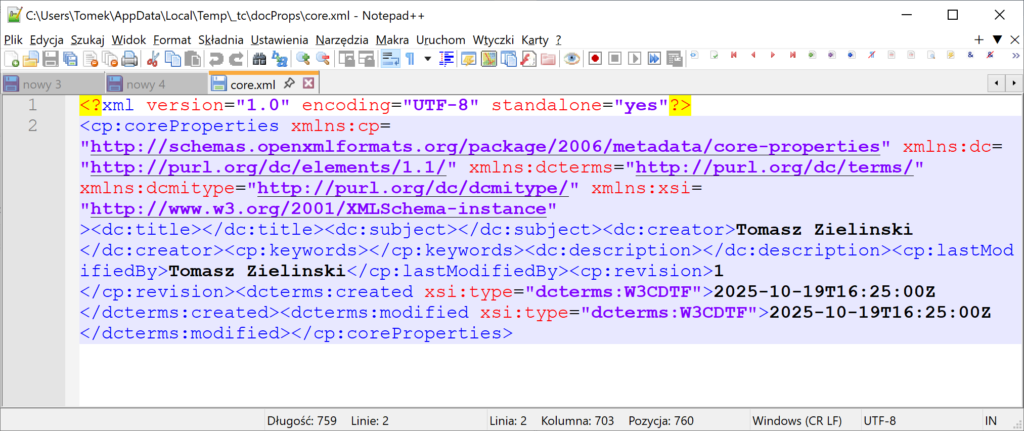

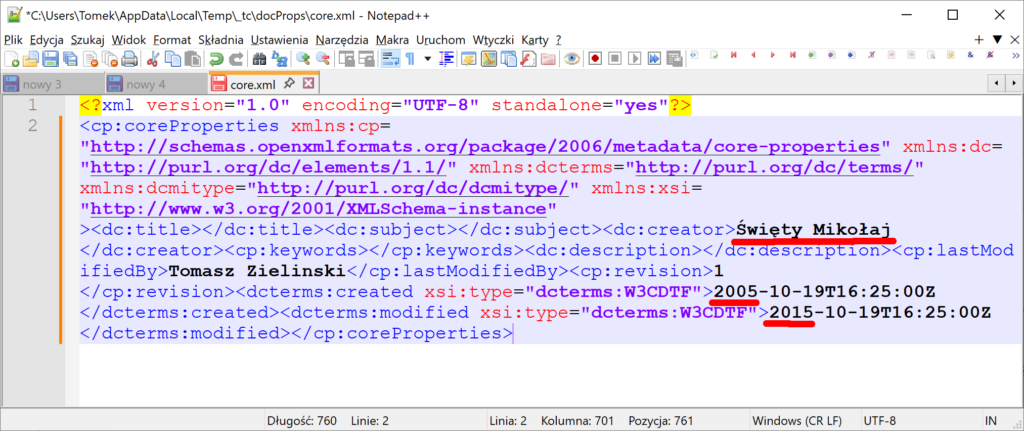

Poszukajmy w tych plikach imienia i nazwiska autora. Odnajdujemy je w pliku docProps\core.xml mającym następującą zawartość

Pozwólmy sobie na małą modyfikację wewnątrz pliku ZIP/DOCX…

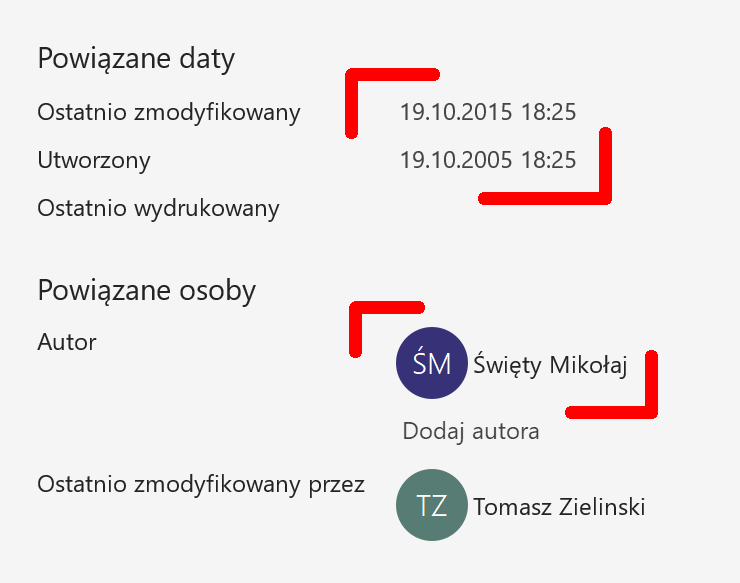

… i zajrzyjmy do Worda

Nie potrzebujemy dokonywać żadnych szczególnych fikołków przy użyciu edytora Word. Dzięki precyzyjnej specyfikacji formatu danych możliwe jest spreparowanie dowolnego dokumentu, zawierającego dowolne metadane. Dokument Worda może powstać całkowicie poza Wordem! Niemożliwe będzie stwierdzenie, czy utworzone „z palca” metadane mają cokolwiek wspólnego z rzeczywistością.

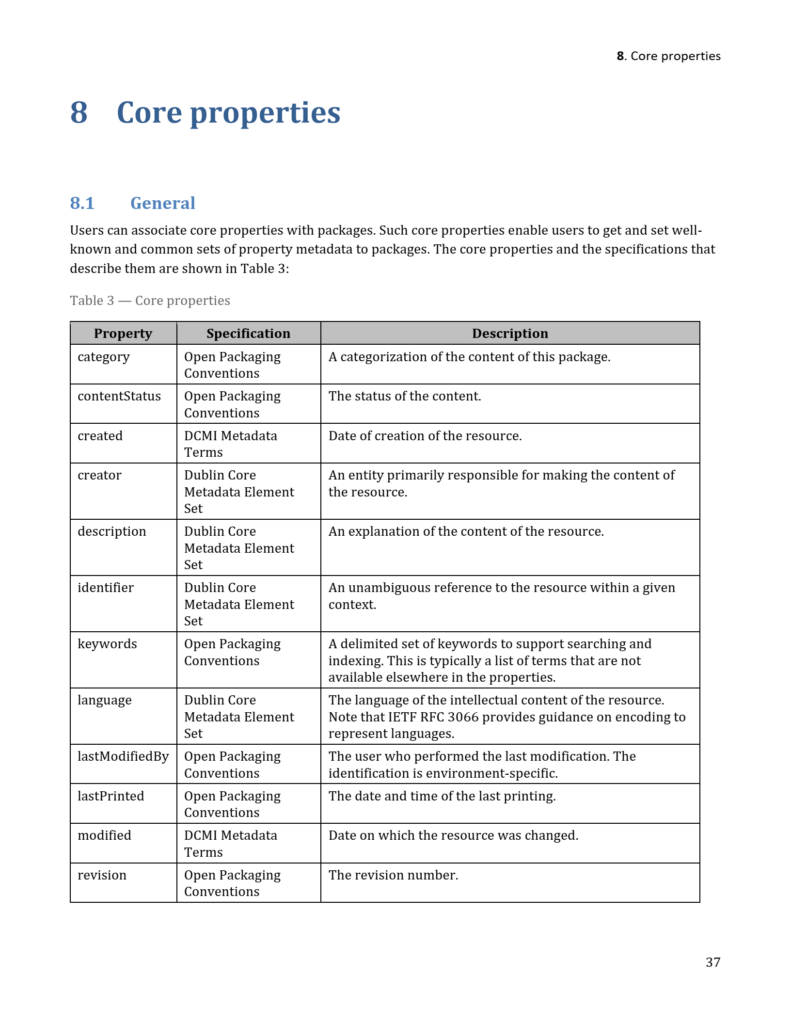

Co rzekłszy, zaświadczam, że mojego pliku nie edytował Święty Mikołaj. Zrobiłem to ja, przy pomocy edytora Notepad++. Jakie inne metadane mogłem tam wstawić? Lista w poniższej tabeli.

docProps\core.xml… wiadomości e-mail

Tu będzie jeszcze trudniej. Używane po dziś dzień protokoły transportu poczty elektronicznej liczą sobie przeszło 40 lat. Były tworzone w pionierskich czasach internetu – gdy nikt nie widział potrzeby szyfrowania procesu transmisji danych, potwierdzania tożsamości stron komunikacji ani troszczenia się o integralność przesyłanych wiadomości.

Wręcz przeciwnie – ponieważ e-mail miał działać na styku różnych systemów, nierzadko pracujących z odmienną wewnętrzną reprezentacją napisów (np. ASCII / EBCDIC), modyfikacja transmitowanych wiadomości była nieunikniona.

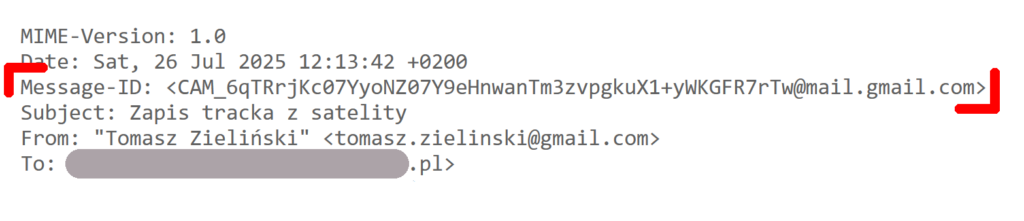

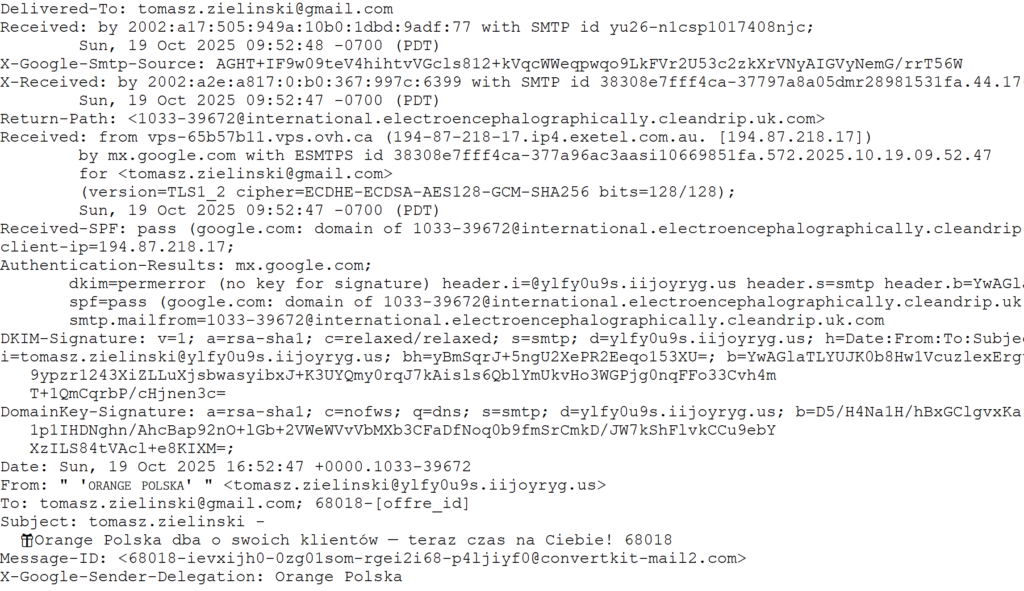

Jeśli dwie strony komunikacji przedstawią sądowi odmienną treść korespondencji e-mailowej, nie da się określić, kto kłamie. Unikalny identyfikator wiadomości (zaznaczony na obrazku powyżej), tworzony przez oprogramowanie nadawcy, nie będzie zawierać sumy kontrolnej ani podpisu cyfrowego. Powód – systemy pośredniczące w doręczeniu mają prawo adaptacji transmitowanej wiadomości zgodnie z potrzebami.

Gdy jedna strona stwierdzi, że jakiegoś e-maila nigdy nie dostała, to… ciężko podważyć taką deklarację. Czasem e-mail faktycznie nie dotrze, kiedy indziej może niezauważony trafić do spamu. Piksel śledzący może być zablokowany, lub wręcz przeciwnie – automatycznie przeskanowany sekundę po doręczeniu. Nie jest łatwo udowodnić komukolwiek, że e-mail został mu wyświetlony i przez niego przeczytany. Póki ów ktoś nie odpisze, ma się rozumieć.

W sytuacji odwrotnej, gdy odbiorca przedstawia wiadomość, której wysłaniu zaprzecza rzekomy nadawca, istnieją pewne możliwości zbadania wiarygodności e-maila. Po stronie odbiorcy e-mail jest opatrzony metadanymi opisującymi m.in. ścieżkę dostarczenia oraz raporty uczestnictwa serwerów pośrednich.

Problem polega na tym, że w spreparowanym mailu nagłówki mogą pochodzić z innej, rzeczywiście otrzymanej wiadomości. Sama analiza wymaga dość niszowej wiedzy i pozwoli wykazać oszustwo głównie wtedy, gdy fałszerz nie jest w ogóle świadom istnienia metadanych w poczcie elektronicznej.

… czegokolwiek innego, co jest na ekranie komputera

Teraz pojadę najszerszym możliwym uogólnieniem – jeśli coś jest widoczne na ekranie komputera ale ma znaleźć się na papierze, to przed wydrukowaniem to coś może zostać zmodyfikowane. Sposobów jest mnóstwo – od edytowania treści strony internetowej przy użyciu narzędzi deweloperskich po trywialną modyfikację zrzutu ekranu w programie graficznym.

Brzmi jak banał, o którym nie trzeba nawet wspominać? Święta naiwności. Jeśli wiesz, co to jest szesnastkowy system liczbowy, to możesz nie być świadom, że…

Typowy sędzia nie jest „osobą techniczną”

Dygresja – pomyśl o człowieku, któremu magnetowid przez dekadę mrugał w salonie symbolami „12:00”. Który potrafi włączyć Netflixa tylko wtedy, kiedy pilot od telewizora ma przycisk „Netflix”. Który czeka na Wielkanoc, bo wtedy siostrzeniec sparuje mu głośnik Bluetooth otrzymany w poprzednie Boże Narodzenie. Zawieśmy na chwilę ten wątek.

Wyobraź sobie, że klient twojej usługi online pozywa cię o odszkodowanie za wyciek danych będący rezultatem nienależytego bezpieczeństwa produktu. Zarzuca, że twój system był podatny na atak typu 0-day, powiedzmy log4shell. Na szczęście masz logi i możesz wykazać ze stuprocentową pewnością, że twój WAF zablokował próby wykorzystania tej podatności.

A teraz pomyśl, że ów człowiek nie potrafiący sparować głośnika z telefonem będzie sądził twoją sprawę i oceniał, czy przedstawione logi są wiarygodne. Musisz mu więc objaśnić od zera:

- jak dwa komputery ze sobą rozmawiają

- co to są sockety i TCP/IP

- dlaczego exploity w ogóle działają

- co to jest Web Application Firewall

- jak działa log4j

- co to jest Java

- co to jest logowanie

- jak działa log4shell i dlaczego u ciebie nie zadziałał

- i tak dalej, i tak dalej.

Początkowy poziom wiedzy: „internet to ikonka na pulpicie”. Masz półtorej godziny. Czas start.

Biegli sądowi

Oczywiście próba objaśnienia sędziemu niszowych zagadnień ze skrajnie specjalistycznej branży cyberbezpieczeństwa jest skazana na niepowodzenie. Gdyby sędzia chciał zajmować się komputerami i nowoczesnymi technologiami, nie zostałby sędzią. W twojej sprawie zostanie powołany biegły sądowy z zakresu informatyki (w taksonomii wrocławskiego Sądu Okręgowego do wyboru jest jeszcze bezpieczeństwo informacji i cyberprzestępczość).

Mniejsza o to, że twoja sprawa właśnie wydłużyła się o rok. Masz teraz dwa inne problemy – po pierwsze poza twoją kontrolą pozostaje, który biegły z danego okręgu otrzyma zlecenie. Nie wiesz i raczej nie dowiesz się zawczasu, czy ma wystarczające kwalifikacje w wybranym zakresie. Nie oszukujmy się, wrzucanie wszystkich zagadnień „komputerowych” do jednego worka o nazwie „informatyka” jest problemem. Po drugie – biegły będzie pracował z dokumentami, prawie nigdy nie skontaktuje się, by o coś dopytać.

Nie jest tajemnicą, że stawki biegłych są niskie. Nawet dla tych z tytułem profesorskim nie przekraczają 100 zł/h (dla osób bez żadnego tytułu – poniżej 50 zł/h). Można więc powziąć słuszną wątpliwość – dlaczego biegły znający się na zabezpieczeniach systemów komputerowych nie chce pracować w IT i zarabiać 200 zł/h lub więcej? Czy… aby na pewno ma potrzebne kwalifikacje i umiejętności?

Co stanie się, jeśli biegły wyda opinię błędną merytorycznie, np. w oparciu o niewłaściwą metodologię? Możesz próbować ją podważyć. Czy to się uda? Ile potrwa? Ile będzie kosztowało?

Gdzie tu sprawiedliwość?

W naszkicowanym powyżej scenariuszu możesz mieć 100% racji i przegrać spór sądowy, bo biegły się pomylił a sędzia ci nie uwierzył. Wcześniej będziesz zgrzytać zębami, gdy dowiesz się, że kilka megabajtów logów masz dostarczyć w formie wydruku (oczywiście w dwóch kopiach). Albo, że logi stanowią dowód niekonkluzywny i dostarczone wydruki możesz wyrzucić. Albo, że… twoje dowody miały postać elektroniczną, ale sędzia czytał wyłącznie akta papierowe. Serio!

Dodajmy teraz do powyższego sfałszowany dowód: wiadomość SMS w której przepraszasz za wyciek danych. Albo dokument Worda, w którym proponujesz ugodę. Albo e-mail z informacją, że podatność log4shell istniała, ale została w twoim systemie załatana. Widać jasno, że trudność potęguje się – musisz dodatkowo wykazać fałszerstwo. Czy zdołasz?

Nie jest dobrze a będzie gorzej

W niniejszym tekście przedstawiłem problemy wynikające z fałszerstw naprawdę łatwych, możliwych do zrealizowania w dowolnym programie graficznym. Mimo tego modyfikacje takie będą nie do wykrycia nie tylko po wydrukowaniu, ale i podczas wnikliwej analizy plików źródłowych. A wielu sędziów i tak po raz pierwszy na sali sądowej dowiaduje się, co to jest bitmapa i dlaczego przyjmie ona jeszcze więcej, niż papier.

Owszem, informatyka śledcza zna sposoby wykrywania niektórych fałszerstw obrazów, ale odpowiednia staranność w połączeniu z dostateczną wiedzą mogą uczynić zmodyfikowany zrzut ekranu nieodróżnialnym od prawdziwego.

Stephen Hawking backflip @XGames pic.twitter.com/yiM2purIPo

— Elon Mot (@ELONxMOT) October 5, 2025

Prawdziwe zagrożenie ujawnia się jednak dopiero teraz. Widzieliście może wideo, na którym śp. profesor Hawking robi wózkiem nieudany backflip na dużej rampie?

Has Sora taken AI too far already? pic.twitter.com/kpH2ZW9OmD

— HustleBitch (@HustleBitch_) October 20, 2025

A to, na którym Jezus wygrywa zawody pływackie biegnąc po wodzie? To efekt działania współczesnych algorytmów sztucznej inteligencji. Dziś być może wychwycimy jeszcze wizualne artefakty dowodzące tego, że klip został wygenerowany. Za rok lub dwa będzie to niemożliwe.

Wówczas każdy dowód w postaci nagrania wideo będzie można podważyć – jeśli widać na nim sprawcę zdarzenia, to druga strona przedstawi ten sam film z Bruce’m Lee, Stephenem Hawkingiem albo dowolnie wybranym papieżem. Co wtedy?

Nie mam pojęcia. Ale wiedza o tym, że staje się to możliwe, musi trafić do sądów na czas.

O autorze: zawodowy programista od 2003 roku, pasjonat bezpieczeństwa informatycznego. Rozwijał systemy finansowe dla NBP, tworzył i weryfikował zabezpieczenia bankowych aplikacji mobilnych, brał udział w pracach nad grą Angry Birds i wyszukiwarką internetową Microsoft Bing.

26 odpowiedzi na “Kruchość dowodów cyfrowych w postępowaniu sądowym”

W przypadku poczty, gdy ktoś nam zarzuca że maila nie wysłaliśmy, to jeszcze możemy przedstawić loga wysyłki z serwera gdzie znajdziemy „status=sent i jakiś ID od serwera adresata a następnie to skorelować z tym co widzi serwer adresata. Ale to nie zmienia faktu, że treść maila też można zmienić o ile nie szyfrowany.

Ale fakt, ciekawy i przerażający artykuł

Widziałem w życiu wysokie kilkadziesiąt/niska kilkaset spraw cywilnych, w których jako dowody przedstawiano wydruki e-maili, SMS-ów, zrzuty ekranu etc.

Prawdziwość tych dowodów druga strona podważała… zero razy. Świadomość możliwości preparowania dowodów jest niska – i niech tak zostanie.

Odnośnie modyfikacji sms’ów, to można to robić w miarę prosty sposób na każdym androidzie. Trzeba użyć apki „SMS Backup & Restore” żeby zrobić backup do xml’a całej historii połączeń i sms’ów, przerzucić xml’e na kompa i edytować do woli. Potem skasować wszystkie sms’y z telefonu, przerzucić xml’e na telefon i zaimportować tym samym programem.

Na dobrą sprawę, można to również edytować z poziomu telefonu

Mam czasami do czynienia z wydrukami. Odsyłam i odpisuję zlecajacemu, że nie uważam wydruku za dowód i pracuje wyłącznie na materiale elektronicznym, gdzie np. prawdziwość metadanych można zweryfikować innymi metodami.

Bardzo ciekawy temat w kontekście chociażby spraw sądowych i formy dokumentowej. Faktycznie nie zdążyło mi się, aby ktoś kwestionował treść smsow na rozprawie, a często stanowią dowód w sprawie rozwodowej. Nasuwa mi się pytanie praktyczne – zakładamy, że aby prawidłowo wykonać opinie w zakresie badania autentyczności treści maila konieczny jest dostęp do skrzynki mailowej nadawcy i odbiorcy. Czy w sytuacji, gdy nadawca wysyła maila do odbiorcy, a odbiorca do kolejnego odbiorcy ( odbiorca nr 2) biegły ma możliwość zweryfikowania autentyczności pierwszego maila bez dostępu do skrzynki nadawcy. Mam taki dowód w sprawie (oczywiście wydruk) izastanawiam sie nad możliwością wykonania opinii.

Z uwagi na brak wystarczającego materiału elektronicznego odmówiłbym wykonania opinii. I trzeci mail jest najmniej wartościowym dowodem elektronicznym.

Niestety, ale gdybyś dostał telefon z tak spreparowanym sms’em to nie jestem pewien czy dałbyś radę go odróżnić lub wykryć manipulację. Tutaj pomogło by porównanie sprzętu z drugą stroną wiadomości.

z przykrych rzeczy: przyszli prokuratorzy mają w toku aplikacji bodajże 6h zajęć poświęconych cyberprzestępczości i dowodom cyfrowym, przyszli sędziowie jeszcze mniej, o ile w ogóle. Szału nie ma.

„Burza w szklance wody”. Sędzia z gruntu nie ufa żadnym dowodom (zeznaniom świadków, dokumentom papierowym a tym bardziej dowodom elektronicznym). Dopiero jak jakaś narracja jest spójna, to może ewentualnie zaufać.

W procesie cywilnym – od kwestionowania dowód drugiej strony nie jest sąd, ale druga strona. Jeśli druga strona nie podniesie braku wiarygodności SMSa czy emaila, to sędzia nie musi się nad tym zastanawiać.

W procesie karnym – tutaj jest spore zaufanie do dowodów zebranych przez prokuraturę i policję. Nie mniej – może niech tak pozostanie.

Ps. mając na uwadze poszczególne liczby spraw (gdzie liczebnie przeważają proste i drobne spory), najczęstszym „dowodem elektronicznym” w sądach są obecnie chyba „nagrania video” (czy to z kamerek samochodowych, monitoringów publicznych/prywatnych, zrobione komórką itp.). Tutaj rzeczywiście sędziowie ślepo wierzą w to co widzą (oczywiście biorąc korektę, że to może być wyrwane z kontekstu) – nie przewidując manipulacji, a też nie znając możliwości współczesnych narzędzi AI do obróbki video. Nieco na usprawiedliwienie, postęp narzędzi AI w zakresie video to tak naprawdę ostatni rok.

Przecież tę spójność narracji można właśnie banalnie sfabrykować za pomocą tychże dowodów „cyfrowych”.

Znam sprawę człowieka, który trafił do aresztu przez prowokację tzw. łowców pedofilów współpracujących z policjantką. Rozmawiał z „ofiarą” poprzez komunikator, padło sakramentalne pytanie „ile masz lat?” i padła odpowiedź nie wiem jaka ale zdecydowanie powyżej regulaminowych 15. Koleś został aresztowany bo pytanie o wiek …zostało usunięte przez policjantkę. Dopiero jak odsiedział ze 2 miesiące i biegli przebadali jego tablet to znaleźli oryginalną wersję korespondencji. Czy policjantka poniosła konsekwencje? Oczywiście.

że nie.

Coś się ta wersja kupy nie trzyma. Skoro osoba pokrzywdzona miała obiektywnie powyżej 15 lat, to jaki sędzia przyklepał areszt?

A jeśli to była „prowokacja”, to niestety ale przestępstwa z art. 200a kk nie można nieudolnie usiłować i koleś może wywalczyć niezłe odszkodowanie.

Bez przesady. Sądy od dziesiątek lat pracują np. z dowodami w postaci nagrań (np. z dyktafonów, podsłuchów itp.). „Zmanipulować” nagranie dźwiękowe w sposób niewykrywalny bez badań laboratoryjnych, dało się nawet na „domowym sprzęcie” za cenę niższą niż jedna pensja, sprzed 30-40 lat. No i jakoś to funkcjonuje (czasami dowód z nagrania jest wiarygodny, a czasami nie jest).

Ale jednak tu skala jest inna.

Nie każdy nosi w kieszeni narzędzie umożliwiające zmanipulowanie nagrania z dyktafonu, a tak jest w przypadku dzisiejszych dowodów cyfrowych.

A na dodatek zmanipulować istniejące nagranie to też co innego niż wytworzyć od zera całą historię fałszywej korespondencji smsowej. Czy równie łatwo dało się utworzyć dziesiątki minut nagrań od zera za cenę jednej pensji?

Z tymi zarobkami biegłych nie jest wcale aż tak źle – stawka godzinowa to jedno, a karta pracy to drugie. Wielokrotnie widywałem przestrzelone w opór godziny pracy biegłych. Owszem sąd może obniżyć wynagrodzenie, ale praktyka jest taka, że ze względu na to, iż biegłych jest niewielu, sprawy leżą i czekają to sądy takie praktyki akceptują.

Cokolwiek zostanie przedstawione w sądzie – obrazy AI, wiadomości zedytowane w głupim MS Paint, cokolwiek – dla człowieka z IT jest to tylko zbiór zer i jedynek kompletnie pozbawiony mocy prawnej.

Dla sędziego – dowód w sprawie, bo strona przedstawiająca ten dowód twierdzi, że jest prawdziwy i ręczy za to odpowiedzialnością karną.

KPINA! MASAKRA! RĘCE OPADAJĄ!

Jeśli chodzi o e-mail, to DKIM może pomóc w potwierdzeniu serwera i domeny (nie konta) nadawcy. Poprosiłem GPT żeby mi to opisał:

Możesz wykazać mocne dowody pochodzenia na poziomie domeny i nienaruszenia treści w tranzycie, ale nie to, że konkretna osoba/skrzynka to napisała. DKIM/DMARC nie dowodzą autorstwa użytkownika ani nie identyfikują jednoznacznie pojedynczego serwera wewnątrz infrastruktury nadawcy — wskazują raczej serwer/IP, który przekazał pocztę do Twojego dostawcy.

Co możesz wiarygodnie twierdzić, mając wiadomość w skrzynce z DKIM/DMARC=pass

• Pochodzenie (poziom domeny): Serwer kontrolowany przez domenę nadawcy podpisał wiadomość. Jeśli podpis DKIM na oryginalnym pliku .eml się weryfikuje, to prywatny klucz domeny został użyty, a podpisana część nagłówków/treści odpowiada temu, co otrzymałeś (tzn. treści nie zmieniono w tranzycie).

• Wyrównanie (anty-spoofing): Jeśli DMARC ma wynik pass (przez wyrównane DKIM lub SPF), widoczny From: jest zgodny z uwierzytelnionym mechanizmem — to mocny sygnał, że to nie spoofing.

• Jaki serwer przekazał wiadomość: Pierwszy zaufany nagłówek Received: po stronie Twojego serwera oraz Authentication-Results (np. spf=pass z client-ip=) pozwalają wskazać konkretny IP/host, z którego wiadomość przyszła do Twojego dostawcy.

Czego nie dowodzą same DKIM/DMARC

• „Ta konkretna skrzynka/użytkownik to wysłał.” DKIM wiąże wiadomość z domeną, nie z osobą. Wiadomość mogła wyjść z aplikacji, relaya, skompromitowanego konta albo systemu wewnętrznego.

• Intencja autorstwa ani fakt odczytu.

• Integralność po dostarczeniu. DKIM nie mówi, co stało się z treścią po dotarciu do skrzynki (to zabezpieczasz sposobem przechowywania .eml i łańcuchem dowodowym).

Jak maksymalnie wzmocnić materiał dowodowy

1. Oryginalny plik .eml z Twojej skrzynki z pełnymi nagłówkami (do ponownej weryfikacji DKIM).

2. Logi uwierzytelniania/SMTP Twojego dostawcy potwierdzające przyjęcie z client-ip X, identyfikator wiadomości Y, czas Z (to dowód „który serwer”).

3. Logi po stronie nadawcy (jeśli dostępne w trybie discovery): logi submission/SMTP wiążące wiadomość z zalogowanym użytkownikiem (często widać nazwę SASL).

4. Podpis end-to-end (najlepiej): S/MIME lub PGP związany z osobistym certyfikatem/kluczem nadawcy — to podbija tezę o autorstwie na poziomie skrzynki i integralności także po dostarczeniu.

5. Zabezpieczenie dowodów: Wylicz i zapisz SHA-256 pliku .eml, przechowuj w repozytorium niezmienialnym, udokumentuj łańcuch dowodowy (chain of custody).

⸻

Praktyczna formuła, pod którą możesz się podpisać

„Załączony oryginalny plik wiadomości (.eml) przechodzi weryfikację podpisu DKIM dla d=example.com, a nasz serwer przy odbiorze odnotował DMARC=pass. Wiadomość została przyjęta z adresu IP A.B.C.D (zob. nagłówki Received: oraz Authentication-Results). Powyższe stanowi mocny dowód, że wiadomość pochodzi z infrastruktury autoryzowanej przez domenę example.com oraz że treści nie zmieniono w trakcie transmisji przed dotarciem do naszego serwera.”

To ja dodam jeszcze komentarz dotyczacy tego jak Policja a konkretnie CBZC zabezpiecza sprzet elektroniczny. Zostalem nieslusznie oskarzony w pewnej sprawie (jestem prawomocnie uniewinniony mimo apelacji Prokuratury), 2 razy Policja odwiedzila mnie o 6 rano zabierajac mi sprzet – tak sie sklada ze wszystko mam od Apple. Policja prosi o kody pin i hasla jednak nie trzeba ich podawac lub mozna podac niepoprawne. Przy wylaczaniu iPhone nie robia pewniej czynnosci ktora blokuje mozliwosc sledzenia telefonu pomimo tego, ze jest wylaczony. Zaden sprzet nie jest w jakiejs odizolowanej torbie czy pudelku, wszystko leci do toreb jak przesylki kurierskie. Efekt jest taki, ze zdalnie mozna sledzic gdzie nasz sprzet Apple lezy i wywolac zdalnie akcje np zerowanie Macbooka jak polaczy sie z siecia (jak juz wrocimy do domu bo nie zawsze jest areszt). Macbooka z procesorem Mx bez hasla nikt nie rozbroi – caly system jest zaszyfrowany bez mozliwosci skopiowania na inny nosnik. W trybie recovery probowali wpisywac hasla ktore, jak im sie wydawalo, znalezli na kartce. Musieli jednak polaczyc sie z WiFi – skad je wzieli? Wydawac by sie moglo, ze maja laba z odizolowanym.. hehe, no nie. Policjant z laptopa z Windowsem zrobil sieci WiFi i polaczyl do niej Macbooka ktory po chwili sie wyzerowal 🙂 rebranding wydzialow cyber do dumnej nazwy CBZC nie spowodowal automatycznie, ze cos sie tam zmienilo w zakresie cyber – wiekszosc kadry pozostala ta sama.

Czynnik ludzki przerażający ale ciut dziwi mnie, że tylko jedna osoba wspomniała o PGP czy szerzej o szyfrowaniu. Przecież to względnie łatwo i tanio można zrobić praktycznie ze wszystkim, a rozwiązania są i były dostępne prawie od „zawsze”, PGP to 91 rok, ogólnie kryptografia asymetryczna ma 50 lat. 25 lat temu wdrażałem procedury szyfrowania korespondencji, podpisów i znaczników czasu, z uwzględnieniem sposobów wymiany kluczy i wiarygodności serwerów czasu. Może kreacje za pomocą AI uświadomią niektórym, że jeśli zapis cyfrowy nie jest potwierdzony przez zaufaną trzecią stronę to można go traktować jedynie jako poszlakę.

Hmm… zapomniałeś o jednym: że przecież każdy w sądzie przysięga mówić prawdę i tylko prawdę. Więc jak ktokolwiek mógłby pokazać zmodyfikowane wydruki albo powiedzieć, że zna się na czymś, na czym się nie zna?

świadek tak, pozwany może kłamać

Mocno mylisz pojęcia. Oskarżony lub podejrzany w procesie karnym może kłamać. Pozwany w procesie cywilnym nie może.

A co sąd robi oskarżycielowi, świadkowi oskarżenia, który kłamie, konfabluje, naciąga fakty?

Strasznie dołożył by sobie pracy, gdyby to wszystko ścigał.

Aż strach pomyśleć, ile wyroków mogłoby opierać się na nieweryfikowalnych wydrukach. Co powinno się zmienić, żeby taki materiał rzeczywiście był wiarygodny w sądzie?

Znam przypadek firmy, w której używano drajwera do produkcji pdf ze sprawozdaniami działąlności. Drajwer darmowy często poprawiany. Każda nowsza wersja miała swój nowy numerek, który zapisywał się tekstowo w metadanych zrobionych pdf. I kiedyś firma musiała zmienić stare sprawozdanie by uniknąć kary za jakis błąd. Oczywiście można było zmienić date w komputerze. Poprawic błąd. Zrobic nowy pdf ze starymi datami. Ale w metadanych pdf zapisał się numer wersji nowszego drajwera. Zgodnie z logiką nowa wersja drajwera nie mogłą być użyta wcześniej. Wścibski grzebacz mógłby wykryć oszustwo.