Niedawno przeczytałem w serwisie gov.pl następującą notkę: „w ostatnim czasie doszło do incydentu, tj. znalezienia poza terenem Stacji pendrive m.in. z danymi pochodzącymi z Powiatowej Stacji Sanitarno – Epidemiologicznej w Policach, wskutek czego doszło do naruszenia bezpieczeństwa danych osobowych tam zapisanych”.

Zadumałem się. Mało kto przymierza znalezione na ulicy majtki albo częstuje się pozostawionym w przypadkowym miejscu, cudzym kebabem. Czy sprawdzanie zawartości znalezionego pendrive’a na swoim komputerze jest dobrym pomysłem? Jaka jest najgorsza rzecz, która może się przydarzyć? W niniejszym tekście przyjrzymy się ryzykom oraz oszacujemy prawdopodobieństwo ich wystąpienia.

Możliwość pierwsza – brak zagrożenia

Znakomitą większość odnalezionych nośników USB stanowią… nośniki zgubione przypadkowo. Podłączenie ich do komputera będzie bezpieczne. Czasem po sprawdzeniu zawartości będziemy w stanie zidentyfikować właściciela zguby. Gorzej, gdy pendrive zawiera materiały odzierające z prywatności właściciela albo osoby trzecie.

Część zgubionych pamięci USB będzie zawierała nieszyfrowane kopie zamówień, faktur, umów, aktów notarialnych, wyroków, diagnoz, orzeczeń i innych dokumentów. Choć takie zdarzenie może wiązać się z odpowiedzialnością finansową i karną oraz sankcjami wynikającymi z RODO, tu skupiamy się wyłącznie na ryzykach leżących po stronie znalazcy.

Możliwość druga – złośliwe oprogramowanie

Jeśli mamy pecha, znaleziony przez nas pendrive jest nośnikiem złośliwego oprogramowania. Pierwotny właściciel nie musiał być tego świadomy! W dzisiejszych czasach przenośne dyski nie są podstawowym sposobem dystrybucji malware’u, jednak zainfekowane dokumenty Worda czy Excela będą tak samo niebezpieczne po otworzeniu z e-mailowego załącznika, jak i z pendrive’a.

Automatyczne uruchamianie plików wykonywalnych z płyt CD (później także pamięci USB) pojawiło się w systemie Windows 95, towarzyszyło nam przez kilkanaście lat i od zawsze krytykowane było przez specjalistów zajmujących się bezpieczeństwem IT. Na szczęście już w Windows Vista (premiera w 2007) mechanizm ten został wyłączony. Oznacza to, że zainfekowane, lecz niedotykane przez nas pliki zgromadzone na pendrive nie będą stanowiły zagrożenia.

Od każdej reguły jest wyjątek – błędy bezpieczeństwa w systemie operacyjnym mogą sprawić, że interakcja nastąpi bez wiedzy użytkownika. Taki atak jest jednak wart setki tysięcy dolarów i znajdzie zastosowanie w walkach wywiadów lub atakach wycelowanych w konkretne organizacje (patrz: Stuxnet). Dopóki nie pracujemy w ambasadzie lub trzyliterowych służbach, tego typu ryzyko nam nie grozi.

Co innego, jeśli otworzymy nieznane pliki. Niebezpieczne mogą być zbiory wykonywalne, biblioteki systemowe, dokumenty Office, pliki ze zdjęciami, nawet kolekcje fontów TTF. Infekcja przebiegnie błyskawicznie, w sposób niewidoczny dla użytkownika. Jeden klik albo jedno przypadkowe klepnięcie klawisza Enter i pozamiatane.

Jak zapobiec takim problemom? Nie używaj znalezionego pendrive’a.

No dobra, ale co konkretnie może się zdarzyć? Czy zorientujemy się, że coś jest nie tak? Jakie typy złośliwego oprogramowania czyhają na nas w latach dwudziestych XXI wieku?

Botnet

Botnet to sieć komputerów kontrolowanych przez przestępców. Używane są one zazwyczaj do skoordynowanych ataków na witryny internetowe, których właściciele nie chcą zapłacić haraczu za odstąpienie od ataku. Wiele sklepów i platform internetowych średniej wielkości nie potrafi obronić się przed skoordynowanym nawałem ruchu z setek tysięcy komputerów naraz, a każda minuta niedostępności to przecież konkretne straty.

Jeśli twój komputer stanie się częścią botnetu, możesz nie dowiedzieć się o tym przez całe lata. Głęboko ukryty proces co jakiś czas odpyta serwery przestępców o kolejne zadania, jednak rzadko kiedy zauważysz efekty uboczne ich realizacji.

Spam relay

Wysyłka spamu to biznes dający przestępcom zarobek od ćwierćwiecza. Cały czas trwa jednak zabawa w kotka i myszkę – operatorzy serwerów pocztowych starają się wykrywać i odcinać źródła spamu, zaś spamerzy wymyślają kolejne sposoby na ich wykiwanie.

Spam relay to jedna z możliwych funkcji botnetu – zainfekowany komputer pośredniczy w wysyłce spamu. Znacznie trudniej zidentyfikować milion maili z niechcianymi reklamami, gdy pochodzą z miliona różnych adresów IP. Spamer wysyłający masową korespondencję z jednego serwera trafiłby momentalnie na czarną listę. Rozproszenie geograficzne zwiększa skuteczność wysyłki.

Keylogger / credential stealer

Tu robi się niemiło. Ten typ złośliwego oprogramowania przekaże złodziejom wszystkie twoje hasła zapamiętane w przeglądarkach internetowych, spróbuje także przechwycić tokeny sesyjne, dzięki którym podszyje się pod ciebie w serwisach online. W dzisiejszych czasach rzadsze jest podsłuchiwanie klawiatury w celu przechwycenia haseł – pożądany efekt łatwiej osiągnąć wpływając na działanie przeglądarki internetowej.

Gdy zauważysz utratę dostępu do sieci społecznościowych, z reguły będzie już za późno. Przestępcy podejmą próby wyłudzenia pożyczek od znajomych i rodziny albo zaspamują twój profil reklamami szemranych usług i produktów.

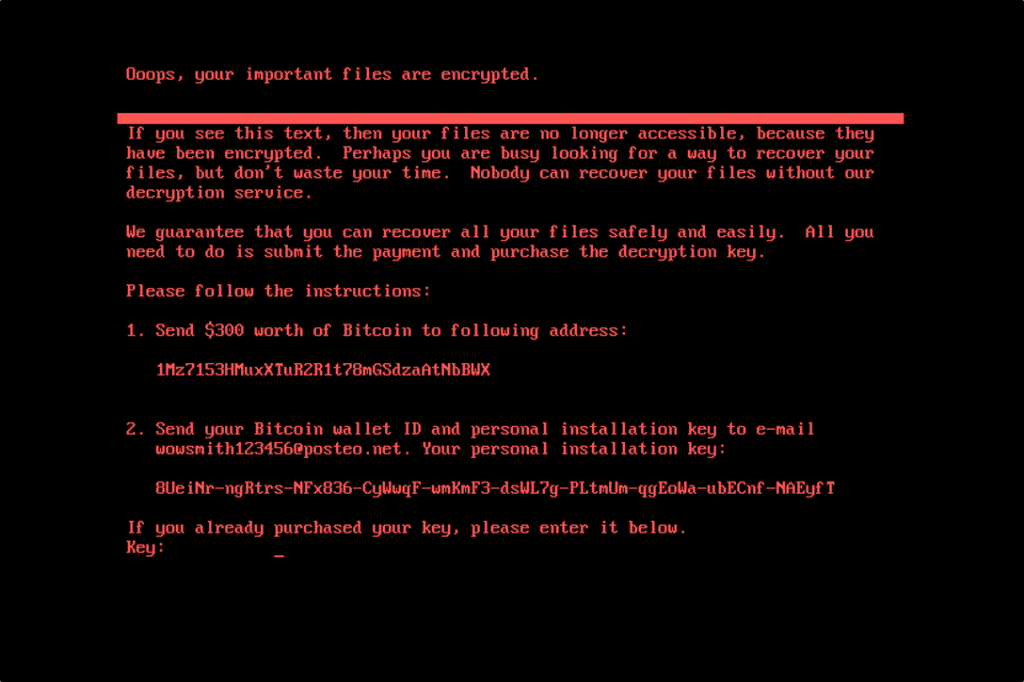

Ransomware

Czy robisz kopie bezpieczeństwa swoich danych? Czy kopie są przechowywane na nośnikach odłączonych od komputera? Odpowiedź „nie” na którekolwiek z pytań może oznaczać prawdziwą katastrofę.

Ransomware nie bierze jeńców. Ransomware bierze… zakładników. Ten typ złośliwego oprogramowania zaszyfruje wszystkie ważne pliki na twoim komputerze i zażąda haraczu za ich odszyfrowanie. Okup zapłacisz jedynie kryptowalutami, więc będzie nie do wyśledzenia. Jeśli nie masz backupów, jest w zasadzie pozamiatane. Możesz przeszukać serwis No More Ransom w poszukiwaniu darmowego dekryptora, ale szanse sukcesu są małe.

O ile infekcja domowego komputera może położyć twój mały biznes, o tyle infekcja komputera służbowego może rzucić na kolana wielką korporację. Przestępcy nie zaczną od szyfrowania twojej stacji roboczej, lecz spróbują przejąć serwery – w ten sposób zaatakują jednocześnie całą organizację. W roku 2017 ransomware NotPetya sparaliżował na kilka tygodni światową flotę firmy Maersk, powodując straty przekraczające ćwierć miliarda dolarów – a to tylko jedna z wielu ofiar.

Byłoby smutno, gdyby analiza śladów wykazała, że atak nastąpił z twojej stacji roboczej, prawda? Pamiętaj, że w logach systemu Windows można odnaleźć ślady wielu twoich działań, w tym podłączania konkretnych nośników USB.

Zostawmy opisy gatunków złośliwego oprogramowania i wróćmy do rozważań, w jaki sposób pendrive może zainfekować komputer ostrożnego użytkownika. Ostrożnego, czyli takiego, który na pewno nie próbowałby otwierać żadnego pliku ze znalezionego nośnika.

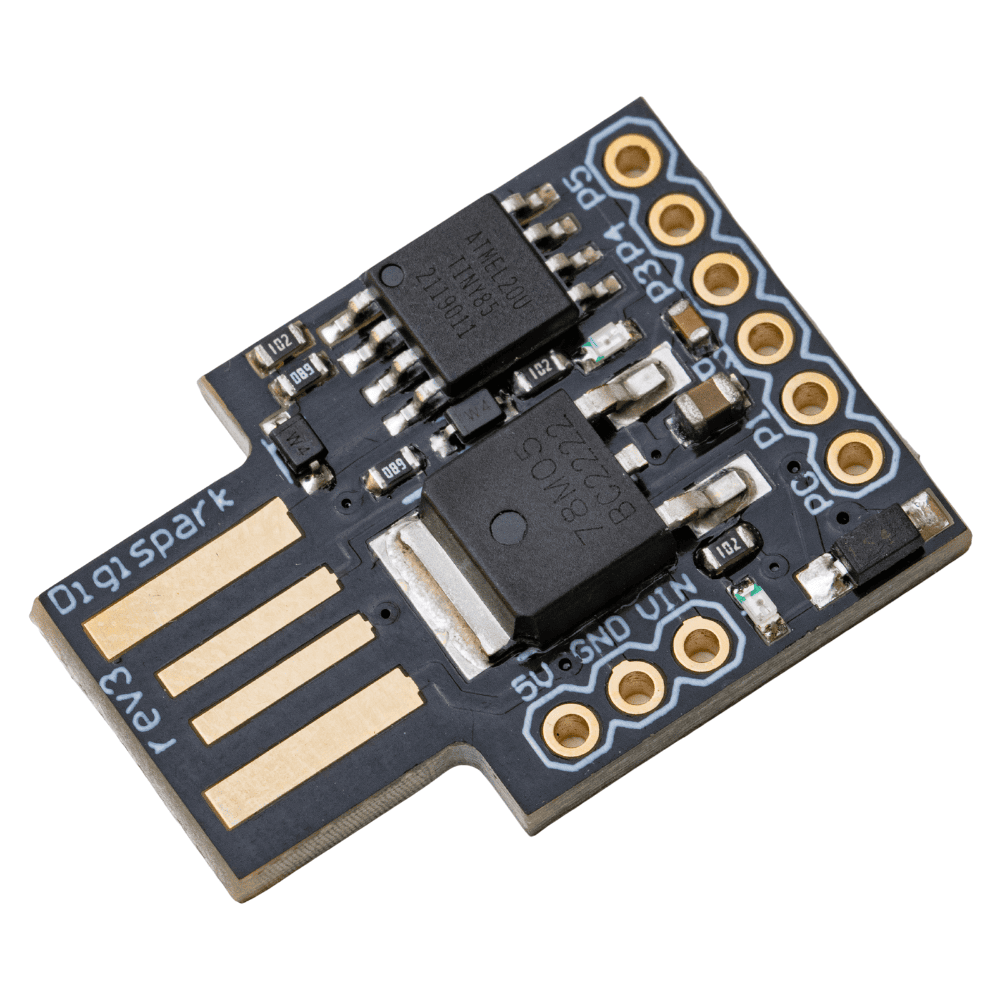

Możliwość trzecia – BadUSB / Rubber Ducky / Attiny85

Ten nagłówek celowo miesza pojęcia, marki i modele. BadUSB to metoda ataku, w której ofiara podłącza do komputera urządzenie USB wyglądające jak pendrive, ale wyposażone w dodatkowe możliwości ofensywne.

Skąd wiemy, co tak naprawdę podłączamy przez port USB do komputera? Takie urządzenia, jak pendrive, klawiatura czy drukarka, przedstawiają się systemowi operacyjnemu jako pendrive, klawiatura czy drukarka. Gdybyśmy jednak wlutowali przenośny dysk do portu USB we wnętrzu drukarki, de facto będziemy dysponować przenośnym dyskiem o kształcie drukarki.

Taka właśnie sztuczka stosowana jest w ataku BadUSB – urządzenie przypominające pendrive zachowuje się jak klawiatura generująca zdefiniowaną zawczasu sekwencję klawiszy. Polecenia wpisywane z takiej klawiatury mogą w ułamku sekundy otworzyć okienko konsoli tekstowej a następnie pobrać i uruchomić złośliwe oprogramowanie – zanim użytkownik zorientuje się, że stało się coś nietypowego.

W zależności od skomplikowania ataku, spreparowany pendrive może też udawać koncentrator USB z kilkoma urządzeniami. Pendrive pojawi się w systemie natychmiast, by uśpić czujność użytkownika, zaś wirtualna klawiatura zacznie działać z pewnym opóźnieniem. W jeszcze bardziej złożonych scenariuszach urządzenie może udawać kartę sieciową i próbować przechwycić ruch z innych interfejsów.

Wspomniana wcześniej marka Rubber Ducky („gumowa kaczuszka”) jest jedną z bardziej znanych. Za cenę kilkuset złotych kupujemy nie tylko urządzenie, lecz także wszechstronną dokumentację i gotowe do użycia skrypty.

Nie oznacza to jednak, że „zgubiony pendrive” musi być drogi. Mikrokontroler ATtiny85, potrafiący emulować klawiaturę, kupimy już za kilkanaście złotych. Atak polegający na rozrzuceniu na firmowym parkingu kilkunastu uzbrojonych urządzeń może być więc naprawdę tani.

Jak obronić się przed zagrożeniem? To bardzo proste – nie używaj znalezionego pendrive’a.

Możliwość czwarta – USB Killer

Port USB dostarcza napięcie 5V i dopuszcza pobór prądu nie przekraczający 2A. Co stanie się, jeśli przepuścimy przez niego prąd o napięciu setek woltów? Prawie zawsze zniszczony zostanie kontroler obsługujący dany port. Często działać przestanie co najmniej jeden kluczowy komponent płyty głównej komputera (np. mostek południowy). Jeśli mamy pecha, bezpowrotnemu zniszczeniu ulegnie nie tylko płyta z pamięcią i procesorem, lecz także urządzenia peryferyjne.

To najbardziej destrukcyjny wariant ataku „na znaleziony pendrive”. Urządzenie takie jest wyposażone w kondensatory, których gwałtowne rozładowanie wyzwala impuls elektryczny o dużym napięciu i natężeniu prądu. Impulsy mogą powtarzać się, dopóki do portu USB będzie dopływać prąd elektryczny – nawet, jeśli elektronika dawno się już usmażyła.

Na filmie powyżej zobaczymy, jak USB Killer niszczy szereg urządzeń elektronicznych

Użyteczność takiego ataku jest jednak mocno ograniczona. Bardzo łatwo powiązać skutek z przyczyną, uszkodzeniu lub zniszczeniu ulegnie tylko jeden komputer. Atakujący nie ma pewności, że doprowadzi do utraty jakichkolwiek danych. Nie może też wybrać ofiary ataku – będzie to raczej sekretarka dyrektora, niż dyrektor. Słowem – USB Killer będzie niedogodnością porównywalną do zwykłej awarii komputera, a jego użycie zaalarmuje całą organizację.

Jak obronić się przed zagrożeniem? Na tym etapie lektury powinno to być już oczywiste – nie używaj znalezionego pendrive’a!

Testy bezpieczeństwa

„Zgubiony” pendrive może być metodą ataku na organizację, ale może być też… metodą weryfikacji odporności organizacji na takie ataki. Firmy zajmujące się testami bezpieczeństwa będą próbować różnych sposobów na sforsowanie zabezpieczeń – zarówno fizycznych jak cyfrowych.

Może więc zdarzyć się, że pendrive znaleziony na firmowym parkingu nie spowoduje realnych szkód, ale odegra rolę podobną do tzw. kanarka – takim systemom późnego ostrzegania poświęciłem swego czasu osobny artykuł. Co konkretnie się wydarzy? Osoba przeprowadzająca test spreparuje zawartość pendrive’a w taki sposób, aby podłączenie go do komputera lub otworzenie dokumentów zostało zarejestrowane.

Taki test można zresztą przeprowadzić nawet przy użyciu zwykłego, pustego napędu. Wystarczy, że dana organizacja korzysta z systemu gromadzącego logi ze stacji roboczych. Łatwo określić wówczas, kto, kiedy i do którego komputera podłączył pendrive o spisanym uprzednio identyfikatorze sprzętowym.

Co z taką wiedzą zrobi dyrektor ds. bezpieczeństwa? Cóż, chyba lepiej tego nie sprawdzać. Choć w dojrzałej organizacji taki incydent zaowocuje raczej dodatkowym szkoleniem, niż represjami, to nie unikniemy wstydu wywołanego zawinionym przekroczeniem zasad. Jeśli jednak odnalezionego pendrive’a odniesiemy do sprawdzenia osobom odpowiedzialnym za bezpieczeństwo IT, możemy zdobyć w ten sposób kilka punktów reputacji.

Model ryzyka

Jak ocenić, czy znaleziony pendrive stanowi zagrożenie? Umówmy się, że całkowicie bezpieczne będą jedynie fabrycznie nowe nośniki, które samodzielnie zdejmiemy ze sklepowej półki. Wszystkie inne niosą mniejsze lub większe ryzyko.

Co z atakiem wycelowanym w daną organizację lub wręcz konkretną osobę? Można uznać, że pendrive znaleziony na dworcu kolejowym, rynku albo w innym miejscu pełnym ludzi, nie stanowi ataku skierowanego. Co innego jednak, jeśli leżał na firmowym parkingu, przy wejściu do biurowca lub w windzie – wówczas musimy mieć się na baczności.

Ryzyko rośnie, jeśli mamy do czynienia z celami o dużej wartości – np. oddziałem globalnej korporacji albo organami władzy publicznej. Gdy zaś mowa o ambasadach, ministerstwach, bazach wojskowych lub jednostkach wywiadu, znalezisko powinno być automatycznie uznane za zagrożenie i przekazane do zbadania.

Podobne kryteria możemy stosować także w innych sytuacjach – jeśli uczestniczymy w targach rolniczych a każdy z tysiąca uczestników dostaje identyczną torbę z gadżetami, ryzyko ataku celowanego będzie niskie. Gdy jednak pendrive’a albo inną elektronikę użytkową dostaje do rąk własnych prezes dużej firmy, najrozsądniejszą reakcją będzie późniejsze pozbycie się takiego prezentu. W tylną furtkę mogą być wyposażone nawet kable USB!

Jak zbadać zawartość pendrive’a w warunkach domowych

Niektórzy ludzie zaczynają lekturę kryminału od ostatniej strony. Nie są w stanie powstrzymać ciekawości. Muszą od razu wiedzieć, kto zabił. Trudno oczekiwać, by potrafili pohamować potrzebę sprawdzenia zawartości znalezionego nośnika.

Oto kilka domowych sposobów na ograniczenie ryzyka. Nie polecam żadnego z nich, ale gdy ktoś nie wytrzymuje napięcia i po prostu musi sprawdzić zawartość znalezionego pendrive’a, proponowane metody pomogą zapobiec niepożądanym konsekwencjom.

Kabel USB OTG i smartfon

Jeśli podłączymy pendrive do telefonu, będziemy mogli obejrzeć dokumenty Worda i Excela bez zagrożeń wynikających z użycia makr. Powód jest banalnie prosty – mobilny pakiet Office ich nie obsługuje, zaś ewentualne zainfekowane pliki atakujące system Windows będą niegroźne dla Androida czy iOS.

Nadal jednak otworzenie dokumentu z pobieranym z sieci obrazkiem lub kliknięcie w podstawiony link może zdradzić adres IP firmowego łącza internetowego, więc wyłączenie wifi i internetu mobilnego w czasie badań będzie stanowić dodatkową ochronę.

Linux Live CD

Termin „Live CD” może być obcy młodszym czytelnikom – mamy tu na myśli dystrybucję Linuksa, która startuje bezpośrednio z płyty CD albo DVD. Wszystkie nowe pliki są trzymane w pamięci RAM, więc po restarcie komputera ich zawartość bezpowrotnie znika. Tym samym znikają też efekty działalności złośliwego pendrive’a – o ile w ogóle potrafiłby zrealizować atak w środowisku unixowym.

Na wszelki wypadek dobrze będzie odłączyć od komputera dyski twarde. Trzeba też pamiętać, że popularniejsze dziś odpalenie Linuksa z bootowalnego napędu USB to nie do końca to samo – zapisane na nim pliki przeżyją restart komputera.

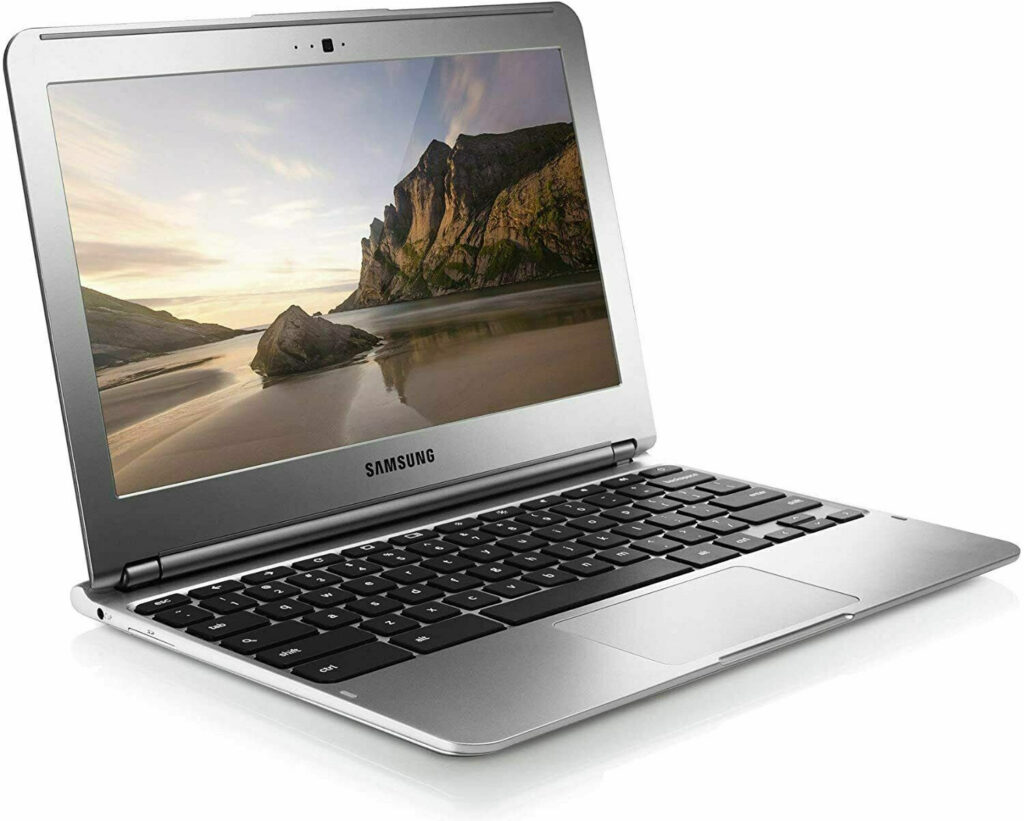

Chromebook

System operacyjny ChromeOS bazuje na jądrze Linuksa, jednak zastosowane mechanizmy bezpieczeństwa ograniczają znacząco uprawnienia uruchamianych aplikacji. Większość z nich to zresztą aplikacje webowe pracujące w przeglądarce internetowej Chrome. Gdy dodamy do tego równania procesor z rodziny ARM, w praktyce eliminujemy ryzyko infekcji maszyny złośliwym oprogramowaniem.

Używanego Chromebooka kupimy za 100-150 zł. W tej cenie dostaniemy komputer, który spełni rolę pierwszej linii obrony przed atakiem – wyświetli listę plików oraz (w ograniczonym zakresie) ich zawartość. Niski koszt sprawi zaś, że nie przejmiemy się nawet zniszczeniem sprzętu przez USB Killera – o ile ktokolwiek, kiedykolwiek przeprowadził w Polsce atak tego typu.

Maszyna wirtualna z mapowanym portem USB

Tę możliwość podaję jako ciekawostkę – profesjonaliści wiedzą, jak łatwo pomylić się i podłączyć analizowanego pendrive’a do niewłaściwego portu. Stanowisko do analizy złośliwego oprogramowania powinno składać się z więcej niż jednego komputera.

Podsumowanie

Powtórzmy: mało kto przymierzy znalezione na ulicy majtki albo zje posiłek napoczęty przez nieznaną osobę. Byłoby to zachowanie ryzykowne z punktu widzenia higieny i zdrowia.

Przestrzeganie higieny cyfrowej staje się równie ważne, bo cyberprzestępcy nie próżnują. Nie podłączaj znalezionych nośników danych do swojego komputera, daj je do sprawdzenia osobom mającym odpowiednie doświadczenie. A jeśli kontrola zawartości takich pamięci należy do twoich obowiązków, zadbaj o odpowiednie wyposażenie swojego labu.

Przestępcom wystarczy jeden udany atak na twój system. Aby pozostać bezpiecznym, ty musisz odeprzeć wszystkie.

O autorze: zawodowy programista od 2003 roku, pasjonat bezpieczeństwa informatycznego. Rozwijał systemy finansowe dla NBP, tworzył i weryfikował zabezpieczenia bankowych aplikacji mobilnych, brał udział w pracach nad grą Angry Birds i wyszukiwarką internetową Microsoft Bing.

13 odpowiedzi na “Znalazłeś pamięć USB – co najgorszego może się wydarzyć?”

Żadna z tych opcji mnie nie przekonuje. Ja bym kupił tani komputer typu Raspberry Pi (na którym nie mam żadnych istotnych danych) i tam wpinał losowe rzeczy.

Jeśli wiesz, co to jest Raspberry Pi, to jesteś power userem.

Ja wiem co to Raspberry Pi, a jednak od linii komend trzymam się z daleka i używam w ostateczności, gdy nie moge znaleźć „klikalnych” rozwiązań

Do power-usera mi daaaleeeekooooooo

Akurat używany sprzęt z Chrome OS będzie tańszą opcją niż RPi, a smartfon z OTG najszybciej pod ręką (choć czasem na telefonie są bardziej wrażliwe czy istotne dane niż w komputerze).

Ha, ha, ha! Też bym przejrzał takiego pena. Nie widzę tutaj żadnego zagrożenia. Klikam w „podejrzane” linki w mejlach, sprawdzam, dokąd prowadzą. Trzeba być niezłym fajtłapą, żeby zainfekować komputer albo się nabrać na jakieś oszustwo.

„mało kto przymierzy znalezione na ulicy majtki albo zje posiłek napoczęty przez nieznaną osobę.”

Ale każdy weźmie do domu jubileuszowe wydanie Playboya z Britney Speras na rozkłądówce. Kwestia interpretacji znalezionego przedmiotu 🙂

Jest jeszcze jedna opcja: jeśli pamięć USB została znaleziona w toalecie, to całkiem możliwe, że to akcja marketingowa.

„During the band’s current European tour, fans have been „finding” unprotected versions of tracks from the band’s forthcoming album, Year Zero, on USB Flash drives left dotted around the stadium.

The drives – and even the clothes the band wear – also contain images and links to cryptic websites. Reznor remains an unrepentant advocate of music files that are free from Digital Rights Management, seeing the USB drives as a convenient promotional vehicle.

„The USB drive was simply a mechanism of leaking the music and data we wanted out there,” he explained. „The medium of the CD is outdated and irrelevant. It’s really painfully obvious what people want – DRM-free music they can do what they want with. If the greedy record industry would embrace that concept I truly think people would pay for music and consume more of it.”” – https://www.theguardian.com/technology/2007/mar/29/pop.guardianweeklytechnologysection

https://www.theninhotline.com/news/permalink/1171928151

https://www.theninhotline.com/news/permalink/1171469282

dobra, Linux na pokładzie od 3 dekad, i jeszcze nigdy nic się nie stało.

Sam używam linuksa, ale nie odważyłbym sie powiedzieć, że brak zagrożenia. Sporo syfu to teraz jakieś skrypty w PDF czy innych doc.

Co najmniej od kilkunastu lat mówię na szkoleniach „ja wiem, że Państwo jesteście świadomi zagrożeń i nikt z Państwa nie wsadzi znalezionego pendrive do prywatnego komputera. Każdy zrobi na służbowym komputerze w pracy ;)”

Chętnie poczytałbym o różnych wariantach z „Możliwość pierwsza” z perspektywy tego, kto zgubił nośnik.

Najlepiej, to w ogóle nie schylać się po znalezione nośniki. Teraz ich ceny nie są wygórowane, więc lepiej minimalizować ryzyko.

o, a jest taka gra „Pendrive znaleziony w trawie” – właściwie nie do końca gra; symuluje właśnie taki znaleziony pendrive, z którego można wyciągnąć ciekawe informacje 🙂