Kanarek, Serinus canaria, gatunek małego ptaka z rodziny łuszczakowatych. W XIX i XX wieku używany w kopalniach do wykrywania toksycznych gazów ścielących się przy podłodze (dwutlenek węgla) lub gromadzących pod sufitem (metan, tlenek węgla). Gdy kanarek zachowywał się nietypowo lub tracił przytomność, było to sygnałem dla górników, że bieżące warunki zagrażają życiu i należy opuścić niebezpieczny obszar.

Kanarek (ang. canary token) jako pojęcie z obszaru bezpieczeństwa IT – nazwa systemu późnego ostrzegania, który informuje o przełamaniu zabezpieczeń i nieautoryzowanym dostępie do zasobów. Zasada działania jest prosta – pośród chronionych danych umieszczamy zasób, którego otworzenie wywoła cichy alarm. Na przeciwdziałanie jest już za późno, ale dzięki wiedzy o włamaniu i przejęciu danych możemy wdrożyć procedury awaryjne i przeciwdziałać skutkom nieautoryzowanego ujawnienia informacji.

O pracy kanarków w kopalniach

fot. Alan Manson, licencja CC BY-SA 2.0

Metabolizm kanarków jest kilkukrotnie szybszy, niż ludzi. Większa częstotliwość oddychania sprawia, że one pierwsze reagują na toksyczne gazy w otoczeniu. Obserwację tę wykorzystywano od końcówki XIX wieku w górnictwie – kanarki były zabierane pod ziemię i regularnie obserwowane. Gdy u ptaków wystąpiły symptomy zatrucia, górnicy opuszczali niebezpieczny rejon kopalni.

Kanarki ewakuowano razem z ludźmi, na ilustracji powyżej widzimy klatkę z butlą tlenową. Zatruty kanarek mógł dzięki niej dojść do siebie i… po wywietrzeniu wyrobisk powrócić na szychtę.

Jak działają kanarki w IT

Kanarki informujące o wycieku danych powinny mieć formę dokumentu lub zasobu podobnego do rzeczywistych danych – by nie wyróżniać się z tła. Z drugiej jednak strony warto plik lub odnośnik nazwać tak, aby przyciągnął uwagę. Gdy chowamy kanarka wśród serii dokumentów, możemy umieścić go na początku listy pod nazwą sugerującą szkic powstającej dopiero najnowszej wersji pliku.

Kanarki mogą zawieść z kilku powodów. Po pierwsze – atakujący może przeglądać wykradzione dane w tzw. sandboksie czyli izolowanym środowisku kontrolującym komunikację sieciową. Po drugie – w wielu przypadkach wykradzione dane nie są nawet otwierane, służą jako środek nacisku podczas wymuszania okupu. Wreszcie – przy zachowaniu pewnych środków ostrożności, kanarki można zauważyć i ominąć.

W odróżnieniu od niektórych metod obrony – kanarki sprawdzą się bardzo dobrze w sieci wewnętrznej przedsiębiorstwa. Ich skuteczność może być tam większa, bo dzięki mechanizmom scentralizowanego zarządzania stacjami roboczymi możemy skonfigurować niektóre narzędzia w taki sposób, by wybrane lokalizacje sieciowe były akceptowane automatycznie.

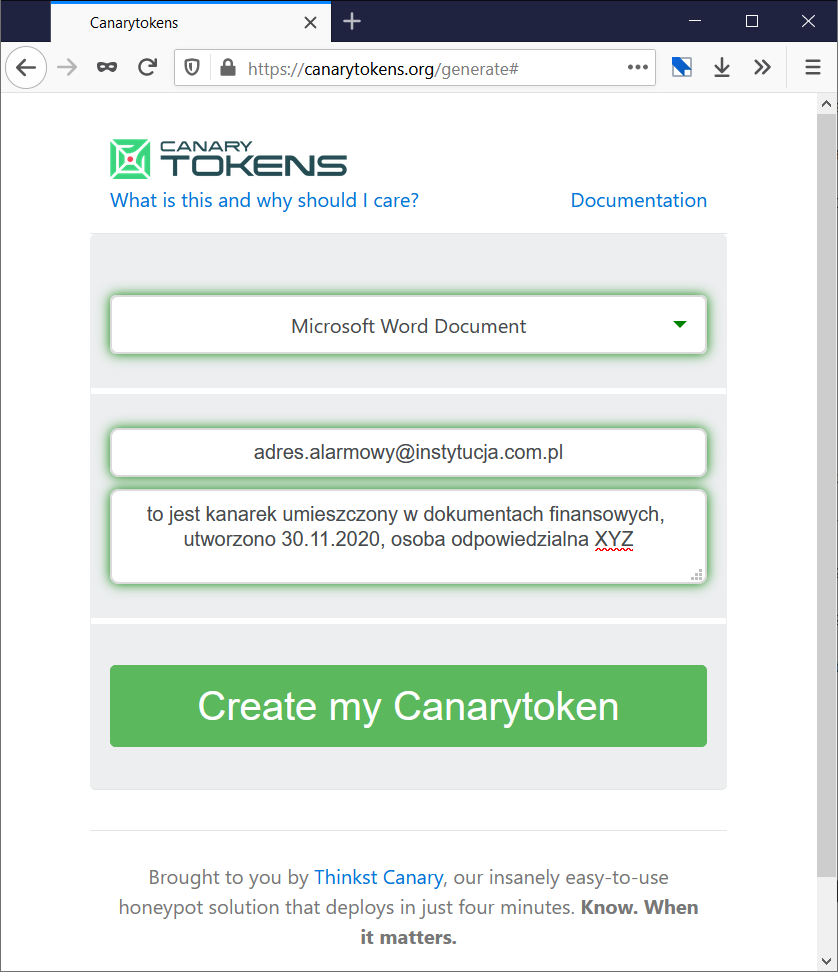

Przykładowa usługa – canarytokens.org

Darmową usługę dostarczającą szeroki wybór kanarków znajdziemy na stronie canarytokens.org. Możemy wypróbować tam wiele różnych metod ukrywania kanarków. Dostępne są dwie metody powiadamiania – e-mail oraz tzw. web hook czyli żądanie HTTP kierowane pod wskazany adres. Tworząc nowego kanarka musimy też podać tekstowy opis – przyda nam się, gdy alarm nadejdzie wiele tygodni lub miesięcy później.

Oto lista sposobów, którymi możemy wywołać alarm.

Adres strony WWW (HTTP token / Redirect)

Alarm jest wyzwalany poprzez otworzenie wskazanej (pustej) strony. Dostępne są też dwa warianty z przekierowaniem odwiedzającego pod inny adres WWW.

Obrazek na stronie WWW

Podobny do poprzedniej metody, jednak tym razem serwer odsyła nam wskazany obrazek, przez co trudniej będzie spostrzec użycie canarytokens.org

DNS (serwer nazw domenowych)

Alarm będzie wywołany poprzez próbę odwołania się do nazwy domenowej o unikalnej nazwie, np. pz21qtyfsidipvrsuzs9n2udi.canarytokens.com.

Może to nastąpić na wiele różnych sposobów – umieszczenie odwołania do obrazka hostowanego rzekomo przez tę domenę, próbę wysłania e-maila, połączenia z usługą zdalnego pulpitu itp.

Dokument Worda

Kanarek osadzony jest jako niewidoczny obrazek w stopce dokumentu. Aby zadziałał, użytkownik musi zrezygnować z trybu chronionego i rozpocząć edycję dokumentu, ale nie musi aktywować makr, odgórnie blokowanych w wielu organizacjach.

Dokument PDF

Skuteczność tego rodzaju kanarka będzie zależała od ustawień czytnika PDF. Domyślnym zachowaniem większości z nich jest pytanie użytkownika o zgodę na odwołanie do zasobów sieciowych. Jeśli jednak w organizacji używany jest czytnik PDF zarządzany centralnie (np. Adobe Acrobat), nazwę hosta obsługującego kanarki można zdefiniować jako zawsze dozwoloną.

Pozostałe metody

Wśród pozostałych opcji mamy m.in. wykrywanie dostępu do bazy danych, repozytoriów kodu, zasobów chmurowych bądź maila wysłanego na unikalny adres.

Usługa zewnętrzna czy wewnętrzna?

Największą zaletą zewnętrznych usług – jak canarytokens.org – jest to, że można je wdrożyć w dosłownie dwie minuty. Każdy średnio rozgarnięty włamywacz domyśli się jednak, co oznacza otwarcie linków zawierających słowa „canary” i „token”. Canarytokens można wobec tego zainstalować wewnątrz organizacji – github.com/thinkst/canarytokens kod źródłowy jest dostępny na otwartej licencji. Domena „internal.nazwafirmy.com” będzie o wiele mniej podejrzana.

Dobrym uzupełnieniem kanarków będą garnuszki miodu czyli honeypoty. Są to maszyny wystawione „na wabia”, mające skupić na sobie uwagę atakujących. Honeypoty często udają wewnętrzne serwery firmy ale nie zawierają poufnych danych i nie podlegają pełnej ochronie typowej dla danej organizacji. Gdy ktoś włamie się do honeypota, będzie starannie obserwowany zaś jego narzędzia – analizowane. To pozwala organizacji w porę zabezpieczyć prawdziwe serwery przed nowymi rodzajami ataków.

O autorze: zawodowy programista od 2003 roku, pasjonat bezpieczeństwa informatycznego. Rozwijał systemy finansowe dla NBP, tworzył i weryfikował zabezpieczenia bankowych aplikacji mobilnych, brał udział w pracach nad grą Angry Birds i wyszukiwarką internetową Microsoft Bing.

3 odpowiedzi na “Kanarek czyli system późnego ostrzegania”

Taka ciekawostka: wrzuciłem plik DOCX wygenerowany przez canarytokens.com na virus total. Ani jeden silnik antywirusowy się do niczego nie przyczepił, natomiast otrzymuję od kilku godzin maile dotyczące otworzenia tego pliku 😉

https://pl.wikipedia.org/w/index.php?title=Kanarek&stable=0#W_niewoli

Wrzuciłem kiedyś ten fejkowy plik z niby loginami i hasląmi do skrzynek pocztowych. Przez pierwszy tydzien to co chwila mialem email z powiadomieniem

https://megawrzuta.pl/files/16266a0e890fbfc434b094725a3e0848.docx